ITKP104 Tietoverkot - 2020-2021

- Itsenäisesti lv. 2020-2021 opiskeltavan kurssin materiaalista:

- Kurssimoniste ja sen teoriaosiot ovat linkitetty kevään 2020 kurssilta.

- Jos olet vastannut kevään 2020 kurssin kurssimonisteessa tai tehtäväsivuilla tehtäviin, vastauksesi näkyvät siis tämän lv. 2020-2021 kurssin sivuilla.

Esipuhe

Tämä materiaali on tehty kevään 2020 ITKP104 Tietoverkot kurssille. Materiaalia käytetään lv. 2020-2021 itsenäisesti opiskeltavalla kurssilla. Materiaalin yhteyteen on lisätty linkkejä aiempien vuosien luentovideoiden kohtiin, joissa aiheita käsitellään.

Materiaaliin on lisätty interaktiivisia tehtäviä. Osassa interaktiivisista tehtävistä on automaattinen tarkistin. Tällaisten tarkistimen sisältävien tehtävien tehtävänanto alkaa vahvennetulla suluin ympäröidyllä kirjaimella väliltä (a) - (j). Tällä tavoin merkitystä automaattisesti tarkistettavista tehtävistä saa kustakin maksimissaan 0.1 pistettä kevään 2020-2021 ITKP104 Tietoverkot kurssille, kun vastaus on oikein. Kyseiset tehtävät on linkitetty materiaaliin teoriatehtävien sivuilta, joilla voi olla lisää tehtäviä, eli kaikkia tehtäviä ei ole linkitetty materiaaliin.

Tietoverkkojen historia osio: Vähän tässä mietin tuota välikoetta silmällä pitäen että jos koko teoria 1 on 18203 sanaa ja sitten pelkästään tuo Kurose, Ross teksti 9240 sanaa, tuleeko siihen välikokeeseen sitten n 1/3 kysymyksistä tuosta materiaalista?

av: ei tule. Korkeintaan 1/8 osa tulee historiasta. Kannattaa opiskella vastaavalla painotuksella, kuin mitä luentovideoilla olen käsitellyt.

—Niille, jotka lukevat vain luentobrujua eteenpäin, niin katsokaa tuo videolippi “Lähetysviive matemaattisesti” niin tajuatte miten arvot pitää laatikkoon syöttää.

av: kiitokset vinkistä!

Bugi: Tällä hetkellä TIM laittaa kommentin sivun alkuun, kun sivujen välillä on paljon linkityksiä, ongelma on tiedossa on korjauksessa

EDIT: pitäisi olla korjattu

—Teoria 1

Teoria 1 osion osaamistavoitteina on ymmärtää perusteet Internetin rakenteesta, palveluista, arkkitehtuureista sekä yleisimmistä sovellusprotokollista. Osaamistavoitteena on myös ymmärtää alkeet tietoverkkoihin liittyvistä tietoturvasta sekä saada katsaus Internetin historiaan.

Internet

Tietoverkkoja käytetään nykyään suurimpaan osaan tiedonsiirrosta. Tämän materiaalin avulla opitaan tietoverkkojen toiminnasta ja toteutuksesta käyttämällä esimerkkinä Internet-verkkoa. Tietoverkko koostuu laitteista, jotka kommunikoivat toistensa kanssa. Internet puolestaan koostuu tietoverkoista, joissa sijaitsevat laitteet kykenevät kommunikoimaan toisten laitteiden kanssa, vaikka ne sijaitsevat toisessa verkossa, riippumatta siitä kuinka monen verkon kautta kommunikaatio kulkee.

Tässä materiaalissa Internet kirjoitetaan isolla alkukirjaimella, kun tarkoitetaan koko maailman kattavaa Internettiä. Suomen kielessä suositus on että Internet voidaan nykyään kirjoittaa pienellä tai isolla alkukirjaimella, kun aiemmin suositus oli kirjoittaa Internet isolla alkukirjaimella. Internet kirjoitettiin isolla alkukirjaimella alkujaan sen vuoksi, että voitiin erottaa toisistaan maailmanlaajuinen verkko (Internet) sekä mikä tahansa yhteenkytketty verkko (interconnected network - internet) tai oman verkon (intranet) ulkopuolinen verkko (internet). Internetin kehittämisestä vastanneet henkilöt ja organisaatiot ovat pääosin käyttäneet isoa alkukirjainta Internetiin liittyvässä dokumentaatiossa. Tänä päivänä, aiemmin pienellä kirjoitetuille, internetin määritteille ei juuri ole tarvetta ja pienellä kirjoitettu internet tarkoittaa aina käytännössä maailmanlaajuista Internettiä. Maailmanlaajuisesti pientä ja isoa kirjainta käytetään suurinpiirtein saman verran, kuitenkin englannin kielisissä teksteissä Amerikassa käytetään pääasiassa isolla kirjoitettua versiota Internet ja Isossa-Britanniassa pääasiassa pienellä kirjoitettua versiota internet.

Internet - tekninen näkökulma

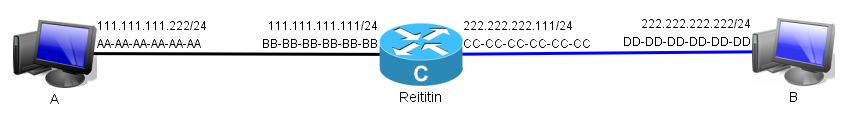

Eräs esimerkki tietoverkosta on lähiverkko (eng. Local Area Network - LAN). Lähiverkko voidaan muodostaa yhdistämällä useampi laite siten että ne pystyvät kommunikoimaan toistensa kanssa. Käytännössä yhdistäminen tehdään kytkemällä laitteet Ethernet kaapelilla kytkimeen. Kytkin on siis laite jolla voidaan yhdistää useampi kuin kaksi laitetta samaan verkkoon. Langattomissa lähiverkoissa laitteet yhdistetään tukiasemaan ja 'yhdistäminen' tapahtuu käyttämällä samaa radiotaajuutta sekä verkon tunnuksen avulla.

Sen lisäksi että laitteilla on joko langallinen tai langaton yhteys toisiinsa ja verkkoon, täytyy niiden ymmärtää toisiaan, jotta ne voivat kommunikoida. Tämä ymmärrys laitteiden välillä toteutetaan protokollilla, jotka määrittelevät säännöt kommunikaatiolle. Säännöt määrittelevät esim. käytetyt viestit, niiden tarkoituksen ja sisällön sekä kuinka kommunikaatio aloitetaan ja miten viesteihin vastataan.

Isompia verkkoja voidaan muodostaa yhdistämällä lähiverkkoja toisiinsa. Kahden tai useamman lähiverkon yhdistäminen toteutetaan reitittimellä. Reititin on laite joka osaa välittää kommunikaatiota verkkojen välillä.

Kommunikaatiota varten verkon laitteet tarvitsevat osoitteen, joka kertoo laitteiden sijainnin verkossa sekä yksilöi laitteen (omassa) verkossaan. Lähiverkossa sijaitseva laite tietää oman lähiverkkonsa osoiteavaruuden ja kykenee selvittämään samassa lähiverkossa sijaitsevien laitteiden osoitteet. Kun osoite sijaitsee jossain toisessa verkossa, niin laitteeseen pitää olla määritetty oletusreitti (oletusreititin), jonka kautta voidaan kommunikoida muissa verkoissa olevien laitteiden kanssa. Reititin tietää tarkasti joidenkin osoitteiden sijainnin ja lisäksi reitittimellä on oletusreitti, jonka kautta saavutetaan toisia reitittimiä, jotka sitten tietävät sijainteja osoitteille, joista kyseisellä reitittimellä ei ole tarkkaa sijaintitietoa.

Tietoverkko ja sen osat

Tietoverkko koostuu yhdistetyistä laitteista. Tietoverkkojen alkuaikoina verkkoon kytketyt laitteet olivat pääasiassa keskustietokoneita ja niihin yhteydessä olevia yksinkertaisia päätelaitteita sekä myöhemmin palvelinkoneita ja niiltä palveluita pyytäviä tietokoneita. Tämän vuoksi tietoverkosta käytetään englannin kielessä nimitystä computer network, eli tietokoneverkko. Nykyään tietoverkkoon on kytketty paljon muitakin laitteita kuin tietokoneita. Tietoverkossa on myös verkon rakenteen toteuttavia ja verkossa palveluita tarjoavia laitteita. Oheisessa kuvatehtävässä on kuvattuna muutamia verkon osia. Nykyään monia verkontoimintoja voi olla yhdistettynä yhteen fyysiseen laitteeseen tai yksi verkon palvelu voi olla hajautettuna usean fyysisen laitteen ylläpidettäväksi.

Palvelin ja asiakas tietoverkossa

Palvelimeksi kutsutaan laitetta tai tietokoneen ohjelmistoa joka odottaa asiakkaan, myös laite tai tietokoneen ohjelmisto, palvelupyyntöjä. Palvelin vastaa asiakkaan pyyntöihin tarjoten palveluita tai resursseja. Palvelinten ja asiakkaiden täytyy käyttää yhteistä protokollaa, jotta ne ymmärtävät toisiaan, eli laitteiden lähettämät pyynnöt sekä vastaukset. Esimerkiksi WWW-palvelimet vastaavat verkkoselainten pyyntöihin molempien käyttäessä HTTP-protokollaa.

Esimerkkejä tietoverkoissa sijaitsevista palvelimista ja niiden käyttämistä protokillista:

- WWW-palvelin

- palvelee asiakkaita HTTP-protokollalla

- Sähköpostipalvelin

- palvelee asiakkaita sähköpostiprotokollilla (SMTP, POP3, IMAP4)

- Nimipalvelin, eli DNS-palvelin

- palvelee asiakkaita DNS-protokollalla

- Tiedostopalvelin

- Internet-tiedostopalvelin: esim. FTP-protokolla

- Tiedostojen ja ohjelmistojen siirtäminen verkkolaitteiden välillä

- Paikallisen verkon tiedostopalvelin: esim. NFS-protokolla

- verkkolevyt, hajautetut tiedostot

- varmuuskopiointi

- Internet-tiedostopalvelin: esim. FTP-protokolla

- Tietokantapalvelin

- Tietokantakohtaisia (esim. MySQL protocol) sekä yleisiä (ODBC) protokollia

- Tulostuspalvelin

- Valmistajakohtaisia protokollia

- Välityspalvelin, eli proxy server

- Välittää liikennettä todellisen palvelimen ja asiakkaan välillä

- Yleisimmin välittää HTTP-liikennettä, mutta myös muitakin protokollia

- Pelipalvelin

- Sovelluskohtaisia protokollia

Tietoverkoissa asiakkaaksi kutsutaan ohjelmistoa tai laitetta joka pyytää palveluja tai resursseja palvelimelta. Yleisesti asiakkaaksi kutsutaan sitä kommunikaation osapuolta, joka aloittaa yhteydenpidon. Yleisin tietoverkoissa käytössä oleva asiakas on verkkoselain. Verkkoselain, jatkossa tässä materiaalissa usein pelkästään selain, on asiakasohjelmisto, jolla pyydetään sisältöä WWW-palvelimilta. WWW-lyhenne tulee sanoista World Wide Web joka on digitaalinen verkko Internetissä. WWW-verkossa informaatio, eli resurssit, esimerkiksi teksti, kuvat, videot tai pelit, sijaitsevat WWW-palvelimilla.

Sovellusten, joissa toinen kommunikaation osapuoli toimii palvelimena ja toinen asiakkaana, sanotaan toimivan asiakas-palvelin -arkkitehtuurin tai -mallin mukaan. Vertaisverkkomalli tai -arkkitehtuuri on sellainen missä molemmat kommunikoivat osapuolet toimivat sekä asiakkaana että palvelimena.

Uniform Resource Locator (URL)

Käyttäjä pääsee WWW-resursseihin käsiksi antamalla selaimelle osoitteen pyydettävään resurssiin sekä menetelmän, jolla resurssi siirretään. Käytännössä asiakkaan pyyntö toteutetaan resurssin identifioimalla URL (Uniform Resource Locator) -viitteellä. Resurssit voivat olla linkitetty toisiinsa hypertekstillä, sijaiten missä vain Internetissä. URL (Uniform Resource Locator) -viitteellä määrittelee haettavan resurssin sijainnin tietoverkossa sekä mekanismin resurssin hakemiseen.

URL on alkujaan määritelty dokumentissa Uniform Resource Locators (URL) - RFC 1738 ja se on yhden tyyppinen Uniform Resource Identifier (URI) - RFC 3986. Koska edellisessä dokumentissa määritellyt lyhenteet ovat menneet usein sekaisin, on määritelmien selventämiseksi kirjoitettu oma erillinen dokumentti URI, URL ja URN - RFC 3305. Silloin kun URI kertoo jonkin resurssin sijainnin Internetissä, on se käytännössä myös URL. URN puolestaan määrittelee digitaalisen resurssin pysyvän nimen, ilman tietoa sen sijainnista. Digitaalisen resurssin URN säilyy eikä vaihdu, vaikka resurssia ei olisi enää olemassa.

Esimerkiksi RFC 3305 dokumentille on yksi URN

urn:ietf:rfc:3305

ja toisaalta samalle RFC 3305 dokumentille voi olla useita URL:eja

https://tools.ietf.org/html/rfc3305https://www.ietf.org/rfc/rfc3305.txt

Esimerkiksi eräs URL on

http://users.jyu.fi/~arjuvi/opetus/itkp104/2018/index.html

missä http on URL-skeema (protokolla), users.jyu.fi on palvelin, missä users on palvelimen nimi ja jyu.fi on verkkotunnus (englanniksi domain), joka DNS-palvelun avulla kertoo laitteen sijainnin verkossa, ja ~arjuvi/opetus/itkp104/2018/index.html on pyydetty resurssi, eli sen hakemistopolku ja lopuksi tiedostonimi. Tiedostonimessä ei välttämättä ole tiedostopäätettä, eli pistettä ja sen jälkeistä osaa, kuten esimerkiksi tämän materiaalin URL:ssa https://tim.jyu.fi/view/kurssit/tie/itkp104/2020/materiaali. Monesti tiedoston nimi voi puuttua, eli esimerkiksi index.html voidaan jättää pois. Tällöin palvelin lähettää palvelimeen määritellyn oletusresurssi -nimisen tiedoston, jos sellainen on olemassa viitatussa hakemistossa.

Reititin tietoverkoissa

Reitittimeksi kutsutaan tämän päivän Internetissä laitteita, jotka ovat tietoverkkojen solmukohdissa. Reititin mahdollistaa eri verkkojen yhdistämisen, eli käytännössä tiedon siirtämisen eri verkkojen välillä. Internet perustuu pakettikytkettyyn verkkoteknologiaan, missä siirrettävä tieto jaetaan pienemmiksi paloiksi, joita kutsutaan paketeiksi. Paketit välitetään verkon läpi yksitellen lähettäjältä vastaanottajalle. Reitittimien tehtävä on määritellä reitit verkkojen läpi ja välittää vastaanottamansa paketit oikeille reiteille. Reitittimet muodostavat itselleen reititystaulun, englanniksi routing table, tai toiselta nimeltään, välitystaulun, englanniksi forwarding table, johon päivitetään tietyin väliajoin reitit muihin verkkoihin. Kun reititin vastaanottaa paketin, välittää se sen uudelle reitille välitystaulun informaation mukaan. Reitit eivät ole kiinteitä ja voivat olla erilaisia pilkotun datan eri paketeille. Reititin toimii siis kahden tai useamman verkon solmukohdassa.

Reitittimen on yleensä yhdistetty muitakin verkon toimintoja, kuten esimerkiksi kytkin, tukiasema tai palomuuri. Kytkimen avulla reititinlaitteeseen voidaan suoraan yhdistää useita yksittäisiä laitteita. Tukiasema puolestaan toimii langattomana kytkimenä, mahdollistaen langattomien laitteiden yhdistämisen reititinlaitteeseen. Palomuuri on tietoturvajärjestelmä haitallisen verkkoliikenteen estämiseksi. Palomuuriin voidaan asettaa säännöt siitä miten kontrolloidaan sisääntulevaa ja uloslähtevää liikennettä.

Paketit Internetissä

- Mikä on paketti?

- Tiedonsiirrossa paketti on pieni määrä dataa joka siirretään verkkolaitteiden välillä. - Esim. kuva pilkotaan pieniin osiin,

- jotka paketoidaan

- laitetaan pieneen pakettiin ja siihen osoite

- jotka paketoidaan

- ja lähetetään jokainen paketti

- erikseen verkon läpi

- Paketti koostuu digitalisoidusta informaatiosta

- Digitalisoinnissa informaatio muunnetaan biteiksi

- Tiedonsiirrossa paketti on pieni määrä dataa joka siirretään verkkolaitteiden välillä. - Esim. kuva pilkotaan pieniin osiin,

Tietoverkkojen tiedonsiirtolinkit

Tietoverkossa laitteiden välinen tiedon siirtäminen tapahtuu tiedonsiirtolinkkien avulla. Tiedonsiirtolinkki voi olla joko langaton tai langallinen. Tiedonsiirtolinkeillä siirrettävät paketit sisältävät verkkosovellusten lähettämää digitaalista tietoa. Käytännössä paketit koostuvat biteistä, jotka ryhmitellään yleensä kahdeksan bitin joukoiksi, tavuiksi.

Tiedonsiirtolinkillä on tiedonsiirtonopeus, bittinopeus, josta usein käytetään nimitystä kaistanleveys, tai puhekielessä kaista. Tiedonsiirtonopeus kuvaa linkin kapasiteettia siirtää bittejä aikayksikköä kohden. Tiedonsiirtonopeuden yksiköksi on määritelty bittiä sekunnissa, bit/s. Myös kaistanleveyden yksikkönä on bit/s, kun sillä tarkoitetaan tiedonsiirtonopeutta. Kaistanleveyden määritys riippuu siitä, missä yhteydessä se on määritelty, esimerkkinä digitaalinen tiedonsiirto, radiotaajuinen tiedonsiirto tai elektroniikka.

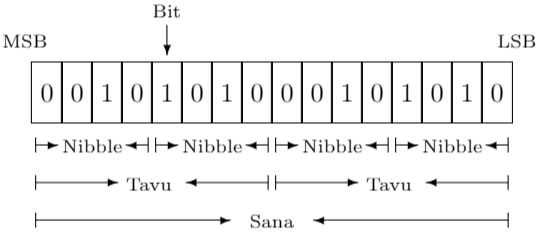

Bitit ja tavut

Binäärijärjestelmässä, eli 2-järjestelmässä, on kaksi eri arvoa, näiden merkintöinä käytetään merkkejä 0 ja 1, eli kaksi ensimmäistä merkkiä 10-lukujärjestelmän ei-negatiivisista kokonaisluvuista. Merkit 0 ja 1 ovat binäärijärjestelmän numeroita, englanniksi binary digits, ja niitä kutsutaan lyhyesti termillä bitti, englanniksi bit. Kun biteistä muodostetaan useamman bitin kokonaisuuksia, niitä kutsutaan binääriluvuiksi. Kahdeksan bitin binääriluvulle on määritelty oma termi ja kahdeksan bitin binäärilukua kutsutaan tavuksi, englanniksi byte. Jotta mitä tahansa informaatiota voidaan tallentaa 2-järjestelmän lukuna, on sovittava säännöt informaation muuttamiseksi binäärijärjestelmään.

Tämä osio on linkitetty ITKP104 Tietoverkot kurssin materiaaliin TIEP114 Tietokoneen rakenne ja arkkitehtuuri kurssin materiaalista. ITKP104 materiaalissa linkitetyt kappaleet ja luentovideot tunnistaa oikean reunan nuoli-tunnisteesta.

Nuolesta pääset syksyn 2019 TIEP114 materiaaliin, jossa on laajemmin kerrottu esimerkiksi binääriluvuista.

—Koska 2-järjestelmässä on vain kaksi erilaista vaihtoehtoa symboliksi, täytyy esimerkiksi numeroiden ja kirjainten esittämiseen varata useita bittejä. Kun laitetaan kaksi bittiä peräkkäin, saadaan niistä neljä eri kombinaatiota 00, 01, 10 ja 11. Eli kahdella bitillä voidaan esittää neljä eri vaihtoehtoa. Yleisesti :llä bitillä voidaan esittää

erilaista binäärilukua. Täten esimerkiksi kahdeksalla bitillä voidaan esittää

eri kombinaatiota, ja jos niillä esitetään ei-negatiivisia kokonaislukuja, voidaan kahdeksalla bitillä esittää numerot välillä 0 - 255.

Esimerkki. Kuinka monta bittiä tarvitaan kaikkien välillä 0 - 999 olevien kokonaislukujen esittämiseen?

Kyseessä on siis binäärilukujärjestelmän kantaluvun 2 korottaminen potenssiin , eli potenssifunktio. Potenssifunktion käänteisfunktio on logaritmifunktio, tässä tapauksessa siis 2-kantainen logaritmifunktio. Jotta

saadaan ratkaistua, otetaan yhtälön molemmista puolista 2-kantainen logaritmi

ja yhtälön vasemmalla puolella käänteisfunktioiden kumotessa toisensa saadaan

Vastaukseksi ei saatu kokonaislukua, nyt vastausta lähimmät kokonaisluvut antavat , mikä ei riitä lukujen 0 - 999 esittämiseen, ja

, mikä puolestaan riittää. Eli lukujen 0 - 999 esittämiseen tarvitaan kymmenen bittiä, mutta osa bittikombinaatioista jää käyttämättä.

Yleisesti, jos meillä on erilaista elementtiä, niiden esittämiseen tarvittava minimi bittien lukumäärä on pienin kokonaisluku

, siten että

.

Tavu

Tietokonejärjestelmissä tiedon esityksen perusyksikkö on bitti, binäärinen numero. Tavallinen nimitys 8 bitin ryhmälle on tavu, englanniksi byte, joskus käytetään myös termiä oktetti, englanniksi octet. Muun kokoisille bittiryhmille on myös nimityksiä, mutta ne eivät ole vakiintuneet ja esimerkiksi termiä sana käytetään ja on käytetty usean eri kokoisen bittiryhmän nimityksenä. Neljän bitin ryhmää kutsutaan puolitavuksi, englannin kielessä käytetään termiä nibble tai harvemmin nybble, missä y-kirjainta on käytetty linkittämään termi tavun englannin kieliseen sanaan byte.

Tietokoneiden käyttäessä tiedon esittämiseen bittejä, käytetään niiden yhteydessä mittayksikkönä usein numeron 2 potensseja ja nimenomaan sellaisia numeron 2 potensseja, jotka ovat lähellä jotain numeron 10 potenssia, kuten esimerkiksi

- 210 = 1024,

- 220 = 1 048 576 ja

- 230 = 1 073 741 824.

Koska 210 = 1024, joka on lähellä arvoa 103 = 1000, niin molemmista käytetään termiä kilo, josta käytetään merkintää k, kun kyseessä on 1000 ja merkintää K, kun kyseessä on 1024. Sekaannusta voi aiheuttaa myös se onko yksikkönä bitti (bit) vai tavu (byte), joka on 8 bittiä. Näistä käytetään merkintää b, kun tarkoitetaan bittiä ja merkintää B, kun tarkoitetaan tavua. Sekaannusten välttämiseksi nimityksiä on standardoitu (ISO/IEC 80000) siten, että kun kyseessä on binäärinen eli kakkosen potenssi, niin symboliin lisätään i. Esimerkiksi 210 on nimeltään kibi eli kilobinary ja siitä käytetään merkintää Ki. Alla on taulukoitu SI-järjestelmän ja IEC:n standardin mukaiset etuliitteet biteille sekä tavuille.

| Value | SI | Value | IEC | ||

|---|---|---|---|---|---|

| 1000 | k | kilo | 1024 (210) | Ki | kibi |

| 10002 | M | mega | 10242 (220) | Mi | mebi |

| 10003 | G | giga | 10243 (230) | Gi | gibi |

| 10004 | T | tera | 10244 (240) | Ti | tebi |

| 10005 | P | peta | 10245 (250) | Pi | pebi |

| 10006 | E | exa | 10246 (260) | Ei | exbi |

| 10007 | Z | zetta | 10247 (270) | Zi | zebi |

| 10008 | Y | yotta | 10248 (280) | Yi | yobi |

Tiedonsiirrossa käytetään yksikkönä bittiä sekunnissa, bit/s tai bps, sekä etuliitteinä SI-järjestelmän mukaisia etuliitteitä. Esimerkiksi 1 Gbit/s nopeudella toimiva Ethernet verkkokortti siirtää siis 1 000 000 000 bittiä sekunnissa. Huomioitavaa on se, että yleensä tietoliikenteessä tiedonsiirtonopeus ilmaistaan bittien tiedonsiirtonopeutena, kun taas siirrettävä data yleensä ilmaistaan tavuina. Toisaalta esimerkiksi kiintolevylle kirjoituksen ja lukemisen tiedonsiirtonopeus ilmaistaan esimerkiksi Windows käyttöjärjestelmässä tavuina sekunnissa. Koska 1 tavu on 8 bittiä, on esimerkiksi 1 Gbit/s = 125 MB/s = 125 000 000 tavua sekunnissa. Kun tiedonsiirtonopeuden yksikkönä on tavua sekunnissa, niin tavun lyhenteenä käytetään isoa B kirjainta. Pientä b kirjainta ei tulisi käyttää kuvaamaan bittiä, tosin joskus näkee käytettävän esim. termiä Mb/s, joka ei ole virallinen termi ja voi aiheuttaa sekaannusta siitä onko kyseessä Mbit/s vai MB/s.

Moi Ari, mielenkiinnosta konvertoin gigabitit megatavuiksi oheisen ilmaisen sivun kautta (https://convertlive.com/fi/u/muuntaa/gigabitti%C3%A4/muunna/megatavua#1) ja mietin, että miksiköhän laskee 1 Gbit 128 Megatavuksi?

av: oletan, että jokin virhe toteutuksessa, ehkä mennyt sekaisin eri yksiköt

—Tietoverkkojen tekninen näkökulma visuaalisesti

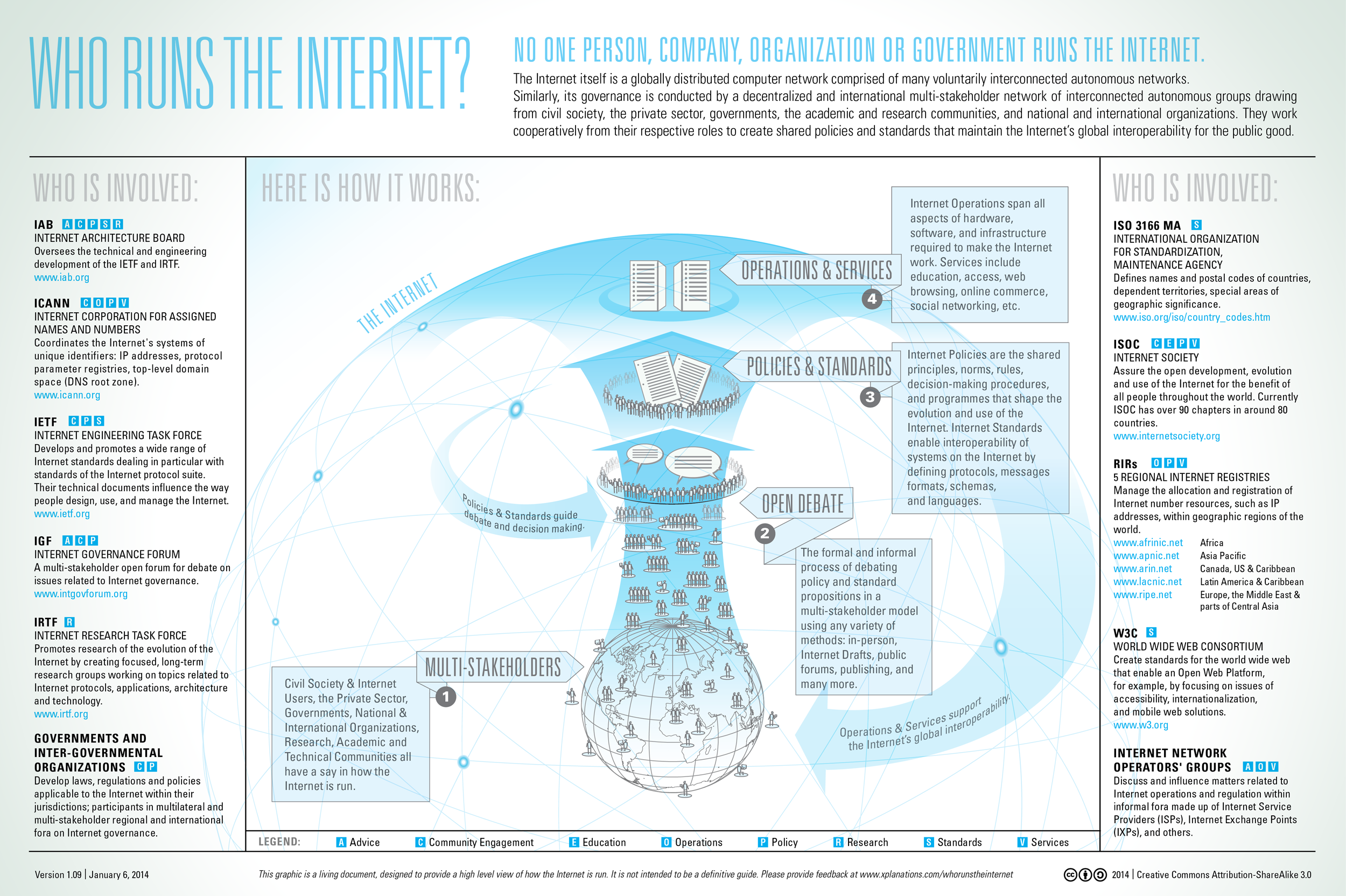

Internet - hallintanäkökulma

Internetin hallinta ei ole millään yksittäisellä organisaatiolla tai valtiolla. Internet koostuu sadoistatuhansista verkoista, joita hallitsevat verkkojen omistajat. Kuitenkin, jotta eri verkkojen välinen kommunikaatio olisi mahdollista, on täytynyt sopia yhteisistä säännöistä. Kuten esimerkiksi siitä, miten eri verkoissa sijaitsevat laitteet ymmärtävät kommunikoidessa toisiaan ja miten laitteet löytävät toisensa kommunikaatiota varten. Internetin alkuaikoina sen hallinta oli lähinnä yhdysvaltalaisilla organisaatioilla sekä yksittäisillä henkilöillä, koska yhdysvalloissa olivat ensimmäiset verkot, joista Internet on kehittynyt. Ajanmyötä hallintaa on siirretty kansainvälisille organisaatioille.

Internetin organisaatioissa ei ole tarkkaan määritettyä hierarkiaa. Organisaatioiden välillä on jonkinlaista hierarkiaa, lähinnä siten että jokin organisaatio ohjaa tai valtuuttaa jonkin toisen organisaation toimintaa. Esimerkiksi ICANN ohjaa IANA:n toimintaa ja antaa sille valtuudet jakaa IP osoitteita alueellisille rekistereille, englanniksi Regional Internet Registries (RIR). Englannin kielessä käytetään verbiä charter, jonka olen tässä tulkinnut suomen kieleen käsitteiksi ohjata ja valtuuttaa. Materiaalissa alla käytetään ohjata-verbiä kuvaamaan englannin kielistä charter-verbiä.

Videoiden ääni on todella hiljainen. Laitteesta riippumatta äänet joutuu laittamaan täysille, jotta kuulee kunnolla

av: Jälkeen päin ei enää pysty säätämään, kannattaa kokeilla kaiuttimilla ja kuulokkeilla, kumpi toimii paremmin

—Alla on listattu joitain Internetin hallintaan liittyviä organisaatioita, sekä lyhyesti niiden tärkeimpiä tehtäviä.

- ICANN (Internet Corporation for Assigned Names and Numbers)

- Ohjaa IANA (Internet Assigned Numbers Authority):ta

- IANA on ICANNin edeltäjä, joka tänä päivänä käytännössä hallinnoi ICANN:in vastuulla olevia tehtäviä

- IANA hallinnoi sitä miten Internetin laitteet löytävät toisensa

- Internetin osoitteet (IP)

- jakaa Internetosoitelohkoja aluellisille Internet rekistereille (RIR)

- RIR:it jakaa osoitteita eteenpäin internetoperaattoreille

- RIR:it muodostavat ICANN:in alaisen Address Supporting Organization (ASO):n

- jakaa Internetosoitelohkoja aluellisille Internet rekistereille (RIR)

- Hallinnoi Internetin ylätason verkkotunnukset, kuten

.fitai.helsinki - Hallinnoi ASN numeroita

- Hallinnoi protokollanumeroita

- Internetin osoitteet (IP)

- IAB (Internet Architecture Board)

- Kattojärjestö organisaatioille, jotka hallinnoivat Internetin teknistä kehitystä sekä dokumentointia ja standardointia, eli sitä miten Internetissä kommunikoidaan

- IETF (Internet Engineering Task Force)

- Vapaaehtoista Internetin standardointityötä Internetin kehittämiseksi, erityisesti TCP/IP -protokollaperhe

- IRTF (Internet Research Task Force)

- Pidemmän aikavälin tutkimustyötä Internetin kehittämiseksi, paljon yhteistä IETF:n kanssa, jonka työ painottuu lyhyen aikavälin kehitykseen

- RFC Editor

- Vastaa RFC-dokumenttien julkaisemisesta

- IETF (Internet Engineering Task Force)

- Kattojärjestö organisaatioille, jotka hallinnoivat Internetin teknistä kehitystä sekä dokumentointia ja standardointia, eli sitä miten Internetissä kommunikoidaan

- IGF (Internet Governance Forum)

- Keskustelufoorumi Internetin hallintaan liittyviin asioihin

- ISOC (Internet Society)

- Tavoitteena taata Internetin avoimuus, niin kehityksen, evoluution kuin käytön osalta

- W3C (World Wide Web Consortium)

- Internetin WWW-osan standardointiorganisaatio

— B.Carpenter, RFC 1958, page 3

Request for Comments (RFC)

RFC-dokumentit saivat alkunsa 1969, kun Internetin edeltäjän ARPANET:in toteutuksesta ja kehityksestä aloitettiin ylläpitämään muistioita. Muistioissa käsitellään tietoverkoissa tapahtuvaa tiedonsiirtoa useista näkökulmista. RFC:t keskittyvät pääosin tietoverkkojen teknisiin ominaisuuksiin, protokolliin ja ohjelmiin, niiden toimintaan ja toteutukseen. RFC:t sisältävät myös Internetin kehitykseen liittyviä muistioita tapaamisista, mielipiteitä sekä humoristisia dokumentteja.

- Teknisiä ja muunlaisia muistioita Internetistä

- Protokollien määrityksiä

- Verkkosovellusten toteutuksesta

- Mielipiteitä ja huumoria

- Kaikki RFC:t eivät ole standardeja! RFC 1796

- Internet standardien standardointiprosessi on kuvattu RFC 2026 dokumentissa.

- Kuka tahansa voi ehdottaa muistiota RFC dokumentiksi - RFC 2223

- Lista kaikista RFC-dokumenteista

Request for Comments (RFC) - Status

- RFC dokumenteilla voi olla erilaisia statuksia, joka on suhteessa niiden Internet standardointi -vaiheeseen

- Informational

- Experimental

- Best Current Practice

- Standards Track - RFC 5000 ja Official Internet Protocol Standards

- Proposed Standard

- Draft Standard

- Internet Standard

- Historic

Request for Comments (RFC) - Esimerkkejä

- Internet Standard - RFC 3629

- UTF-8, merkistökoodaus jota Internetissä tulisi käyttää

- Proposed Standard - RFC 5246

- TLS 1.2, jolla salataan esim. WWW-liikennettä

- Draft Standard - RFC 4271

- BGP, operaattoreiden välinen protokolla Internetin reittien selvittämiseksi

- Best Current Practice - RFC 2119

- RFC dokumenteissa käytettävät avainsanat

- Informational - RFC 2324

- Hyper Text Coffee Pot Control Protocol (HTCPCP/1.0)

- Informational - RFC 2468

- "A long time ago, in a network, far far away, a great adventure took place!"

- Experimental - RFC 1149

- Standard for the transmission of IP datagrams on avian carriers

- Historic - RFC 5000

- Internet Official Protocol Standards

Internet - palvelunäkökulma

Tietoverkko, eli tietoliikenneinfrastruktuuri, mahdollistaa hajautetut palvelut. Palveluntarjoaja sekä palvelua käyttävä asiakas voivat sijaita missä vaan Internetissä. Lisäksi Internet on mahdollistanut sen että periaatteessa kuka vaan voi toimia palveluntarjoajana, ja toisaalta sen ettei palvelun tarjoajaa välttämättä tunneta.

Suuri osa Internetin palveluista voidaan lokeroida tiedon tuottamiseksi ja tiedon jakamiseksi. Aiemmin tiedon tuottaminen ja jakaminen oli harvojen toimijoiden käsissä, kuten myös Internetin alkuaikoina, ja tietoa tuottivat lähinnä toimijat, jotka siirsivät aiemmin tuottamaansa informaatiota digitaaliseksi verkon kautta saatavaksi. Tänä päivänä Internetissä on lukuisia palveluita, jotka mahdollistavat yksittäisen ihmisen tuottaman tiedon jakamisen hyvin laajalle vastaanottajajoukolle.

Alla joitan Internetin palveluita, visualisoituna Kartta Internetin palveluista:

- World Wide Web (WWW)

- Sähköposti

- Reaaliaikaset viestintäpalvelut

- Sosiaaliset verkostot

- Kartta-, reitti- ja ruuhkapalvelut

- Tallennetun sekä suoran musiikin ja videokuvan striimaus

- Ääni- ja videopuhelut

- Moninpelit verkossa

- Telnet

Internetin palvelut ovat hajautettuja ja ne sijaitsevat verkon reunalla, eli asiakas- ja palvelinlaitteet ovat verkon reunoilla ja itse verkon muodostavat reitittimet ja kytkimet, jotka välittävät hajautettujen sovellusten dataa, mutta eivät ole kiinnostuneita sovellusten datan sisällöistä. Reititinten yhteydessä mahdollisesti sijaitsevat tietoturvaa parantavat ohjelmistot ja laitteet voivat tutkia myös sovellusten lähettämää dataa.

Kuinka hajautetut sovellukset sitten voivat kommunikoida mielivaltaisen verkon läpi? Internetin runko tarjoaa palvelun, jolla se kuljettaa sovellusten lähettämää dataa ja päätelaitteet verkon reunalla tarjoavat rajapinnan, jonka avulla Internettiä voi käyttää. Tämän rajapinnan nimi on sokettirajapinta, jonka päätelaitteen käyttöjärjestelmä tarjoaa. Verkkosovelluksen tekijän täytyy opetella sokettirajapinnan käyttö, jotta viestien vaihto Internetin yli on mahdollista. Käytännössä sokettirajapintaa käytetään jollain ohjelmointikielellä, mutta ensin täytyy ymmärtää sokettirajapinnan kautta saavutettavat palvelut, eli Internetin runkoverkon tarjoamat palvelut, päätelaitteissa sijaitsevat kuljetuspalvelut ja niiden toteutus.

Hajautetun sovelluksen, eli kahdessa tai useammassa eri laitteessa toimivan sovelluksen, voi toteuttaa erilaisilla arkkitehtuureilla tai malleilla. Alla on listattu Internetin erilaisia malleja tai arkkitehtuureita sekä infrastruktuureja, joilla palveluita tarjotaan. Listassa on myös linkit wikipedian englannin kielisiin sivuihin, joista voi halutessaan tutkia aiheita tarkemmin sekä löytää lisää lähteitä kiinnostavaan aiheeseen syventymiseen.

Asiakas-palvelin -malli

Asiakas-palvelin -malli oli ensimmäinen palvelumalli Internetin kehittyessä, jossa yksi laite tarjoaa palvelua (palvelin) ja toinen laite (asiakas) pyytää palvelua. Yhden palvelimen palveluita voi käyttää useat eri asiakkaat, myös samaan aikaan. Esimerkkejä asiakas-palvelin -mallin mukaisista hajautetuista sovelluksista ovat esimerkiksi WWW, sähköposti, verkkolevy tai verkkotulostus. Nykyään palvelu voi lisäksi olla hajautettu useammalle fyysiselle tai virtuaaliselle palvelimelle.

Vertaisverkkomalli

Vertaisverkkomallissa hajautettua sovellusta käyttävät laitteet eivät ole jaoteltu palvelun tarjoajiin ja palvelun käyttäjiin, vaan kaikki vertaisverkon laitteet sekä tarjoavat että käyttävät hajautetun sovelluksen palveluita. Laitteilla ei siis ole vastaavia palvelimen ja asiakkaan rooleja, kuten asiakas-palvelin -mallissa, vaan laitteet ovat vertaisia, jokaisen toimiessa sekä palvelimena että asiakkaana. Vertaisverkkomallia käytettään esimerkiksi tiedostojen, laskentakapasiteetin sekä kaistanleveyden jakamisessa. Vertaisverkkomallin etuna perinteiseen asiakas-palvelin -malliin on esimerkiksi nopeus tiedoston lataamisessa. Asiakas-palvelin -mallissa tiedoston lataamisnopeutta palvelimelta rajoittaa muut samanaikaiset lataajat ja palvelimen resurssit tai palvelimen verkkoyhteys voi ruuhkautua. Vertaisverkossa kaikki tiedostoa itselleen lataavat laitteet, toimivat toisille laitteille lähteenä, josta muut voivat ladata tiedostoa. Tiedoston lataaminen voidaan käytännössä tehdä rinnakkain koko verkossa samanaikaisesti, sen sijaan että verkon laitteet omalla vuorollaan käyvät lataamassa tiedoston.

Pilvilaskenta

Pilvilaskenta, englanniksi cloud computing, ei varsinaisesti ole sinällään palvelumalli. Pilvilaskennassa päätelaitteessa toimivan sovelluksen tarvitsemat resurssit ja laskentateho eivät ole päätelaitteessa vaan verkossa sijaitsevassa palvelimessa. Pilvi-termiä alettiin käyttämään jo Internetin edeltäjän, ARPANET:in, alkuaikoina kuvaamaan verkossa sijaitsevia laskentaa suorittavaa laitetta sekä myöhemmin Internettiä tai sen osaa. Pilvilaskenta on siis verkossa tapahtuvaa laskentaa ja pilvipalvelut ovat palveluita, joiden toteutus on siirretty verkkoon. Oikeastaan asiakas-palvelin -malli on yksi pilvipalvelun muoto. Esimerkiksi sähköpostisovelluksessa suuri osa sovelluksen toiminnasta, kuten sähköpostit ja niiden välitys, hallitaan verkossa sijaitsevalla sähköpostipalvelimella.

Pilvipalvelut ovat laajentuneet perinteisistä hajautetuista sovelluksista, kuten WWW, käsittämään myös aiemmin vain paikallisissa laitteissa ajettuja sovelluksia. Nykyään suurinta osaa toimistosovelluksia, kuten tekstinkäsittely tai taulukkolaskenta, on mahdollista käyttää pilvipalveluna. Pilvipalvelusovellus, on sellainen, jossa itse sovellus toimii pilvipalvelun tarjoajan verkossa ja sitä käytetään verkon yli erilaisista päätelaitteista, yleensä verkkoselaimella.

Pilvipalveluiden hyötynä palvelun käyttäjille on se, että sovellusten ja laitteiden ylläpidon voi ulkoistaa jolloin itse voi keskittyä palveluiden käyttöön. Esimerkiksi yrityksen ei tarvitse käyttää aikaa ohjelmistojen ja laitteiden päivitykseen ja tietoturvasta huolehtimiseen, kun pilvipalveluntarjoaja tekee sen osana tarjoamaansa palvelua.

Pilvipalvelujen huonona puolena voidaan pitää esimerkiksi sitä että, kun valitsee jonkin pilvipalvelun, voi olla hankala siirtyä toisen pilvipalvelun käyttäjäksi, koska siirtyminen erilaisten palveluiden välillä voi vaatia suuria muutoksia vanhalla palvelulla toteutettuun työhön. Tietoturva ja tiedon yksityisyys saattavat olla jonkin asteisen epäluottamuksen kohde, kun kaikki oma tieto on pilvipalvelun tarjoajan verkossa. Esimerkiksi pilvipalvelun palvelimien sijainti eri valtioissa määrittelee sen minkälaista lainsäädäntöä noudatetaan.

Sumulaskenta

Sumulaskenta, englanniksi Fog computing tai Fog networking on uusi tutkimus- ja kehityssuunta, jossa verkossa, eli pilvessä, sijaitseva laskenta tuodaan lähemmäksi päätelaitteita ja käyttäjiä. Terminä sumu on keksitty siitä että aiemmin pilvessä, eli 'taivaalla', sijaitseva laskenta tuodaan lähemmäksi käyttäjiä, eli 'maanpintaa', ja näin pilvi muuttuu sumuksi.

Sumulaskennan ideana on ottaa hyötykäyttöön miljardit Internetiin yhdistetyt laitteet, jotka ovat lähellä käyttäjiä, mutta käyttöä vailla. Hyötynä olisi laitteiden fyysinen läheisyys, jolloin tiedonsiirto laitteiden välillä olisi nopeampaa, eikä kärsisi Intenetin muun liikenteen aiheuttamasta ruuhkasta. Sumulaskennassa esimerkiksi tabletilla toimistosovellusta käyttettäessä, sovellus ei olisikaan hajautettu pilvipalveluun, vaan lähistöllä sijaitseviin, usein samaanaikaan käyttämättömiin, laitteisiin, kuten esimerkiksi puhelin, tietokone, televisio tai jääkaappi.

Ongelmana sumulaskennassa tällä hetkellä on löytää toimiva malli esimerkiksi sille, kuinka järjestelmää ylläpidetään ja laskutetaan sekä miten laitteiden omistajille korvataan tarjottu laskentateho, talletuskapasiteetti tai verkonkäyttö. Sumulaskenta tukisi esineiden Internettiä, eli kun yhä useampaan laitteesiin lisätään nykyään yhteys Internetiin sekä laskentakapasiteettia, niin ne saataisiin parempaan hyötykäyttöön.

Esineiden Internet

Esineiden Internetiksi, englanniksi Internet of Things (IoT), kutsutaan internetverkon osaa, jonka laitteet eivät ole perinteisiä internetiin kytkettyjä laitteita. IoT-laitteet ovat mitä tahansa laitteita, joihin on lisätty verkkoyhteys, jolla laite voi kommunikoida muiden verkossa olevien laitteiden kanssa. Nämä verkot voivat olla internetistä kokonaan irti, tai sitten organisaatioiden sisäisissä verkoissa, intraneteissä, piilossa muulta internetiltä tai sitten näkyvillä julkisesti internetissä. Verkkoyhteys voidaan nykyään toteuttaa hyvin pienellä määrällä elektroniikkaa sekä ohjelmistoa. Huomioitavaa on, että IoT-laitteelle ei ole yhtä ainoaa vakiintunutta määritelmää. Yleensä IoT-laitteen internetiin yhteydessä olevat osat ovat lisäksi kooltaan ja virrankulutukseltaan pieniä. Yhteys internetin välityksellä toisiin laitteisiin mahdollistaa tiedon lähettämisen tai vastaanottamisen IoT-laitteiden ja internetiin kytkettyjen muiden laitteiden välillä. IoT-laitteet tarjoavat yleensä jonkinlaista palvelua, esimerkiksi välittävät sensoreidensa avulla tietoa lämpötilasta tai mahdollistavat valojen etäohjauksen internetin yli. IoT-laitteiden yhdistämiseksi internetiin on useita eri tekniikoita, monet niistä langattomia teknologioita. Jotta IoT-laite voi olla yhteydessä internetiin, täytyy laitteeseen olla toteutettu myös Internet Protokolla (IP). Joissain tapauksissa IoT-laitteeksi kutsutaan myös sellaisia laitteita, jotka eivät kykene itse kommunikoimaan internetiin kytkettyjen laitteiden kanssa. Silloinkin laitteen tulee verkottua ja kommunikoida jonkin toisen laitteen kanssa, joka hoitaa kommunikoinnin internetiin yhdistettyjen laitteiden kanssa.

Pilvipalveluiden luokittelu

Pilvipalvelut luokitellaan sen mukaan minkälaista palvelua ne tarjoavat. Luokkia on useita, ja osa pilvipalveluista tarjoaa useaan eri luokkaan kuuluvia palveluita. Yleisimmät pilvipalveluluokat ovat kolme pääluokkaa:

- SaaS (Software as a Service), ohjelmisto palveluna

- Voidaan käyttää verkossa sijaitsevia sovelluksia

- Ilmaisia tai maksetaan käytön mukaan

- Käytettävissä

- miltä tahansa Internetiin yhteydessä olevalta laitteelta

- verkkoselaimella, mobiilisovelluksella, pääteyhteydellä, …

- Toimistosovelluksia, sähköposti, pelejä, yhteistyösovelluksia, …

- Esim. Google docs, Office 365, Slack, Overleaf, GitHub, Dropbox, Amazon AWS, …

- PaaS (Platform as a Service), palvelinalusta palveluna

- Voidaan luoda omia sovelluksia palveluntarjoajan työkaluilla

- Tarjoavat laitteiston ja käyttöjärjestelmän ylläpidon

- Sovellusten kehittäminen nopeaa pienillä kustannuksilla

- Esim. Heroku, Google App Engine, Windows Azure, Amazon AWS, Redhat OpenShift, ...

- Voidaan luoda omia sovelluksia palveluntarjoajan työkaluilla

- IaaS (Infrastructure as a Service), infrastruktuuri palveluna

- Voidaan ajaa mitä tahansa sovellusta palveluntarjoajan laiteistossa

- Sen sijaan että on oma palvelin(keskus), niin sovellukset ajetaan palveluntarjoajan palvelimissa

- Fyysisiä tai virtuaalisia palvelimia

- Voi asentaa käyttöjärjestelmästä alkaen kaiken tarvittavan

- Esim. Rackspace Open Cloud, Google Compute Engine, Windows Azure, Amazon AWS, IBM SmartCloud, DataCenter, TNNet, ...

Pilvipalveluiden vuonna 2011 julkaistun määritelmän on tehnyt yhdysvaltalainen National Institute of Standards and Technology (NIST) virasto, jonka tehtävänä on mm. kehittää standardeja.

Nykyään suosiota kasvattaa "serverless computing", jossa ei ole palveluna alustaa tai ohjelmistoa, vaan palveluna tarjotaan ohjelmakoodin ajamista, Function as a Service (FaaS).

Lohkoketju

Lohkoketju, englanniksi blockchain, on eräänlainen hajautettu tietokanta. Tietokannan tietueet, joita kutsutaan lohkoiksi, on likitetty toisiinsa kryptografisilla menetelmillä. Linityksistä muodostuu ketju, jossa uudessa lohkossa on aina tieto aiemmista lohkoista. Tämä toteutetaan lisäämällä jokaiseen lohkoon kryptografinen tiiviste edellisestä lohkosta. Lohkon hyötydatana on transaktio, jokin tapahtuna, joka on toteuttu eri osapuolten kesken. Näin lohkoketjuun tallentuu historia transaktioista, jotka ovat kaikkien tarkasteltavissa ja joita on käytännössä mahdoton muuttaa, ilman että siitä jää helposti havaittava jälki.

Protokollat tietoverkoissa

Tietoverkon laitteet eivät kykenisi ymmärtämään toisiaan ilman tietoverkoissa käytettäviä protokollia, tietoliikenneprotokollia. Englanniksi niistä käytetään termiä (computer) network protocol, eli verkkoprotokolla, tai communication protocol, eli protokolla kommunikaatioon, erityisesti tietoverkkojen tapauksessa verkkoon yhdistettyjen laitteiden väliseen kommunikaatioon.

Protokollan määritelmä, eli säännöt, sisältävät

- syntaksin

- symbolien yhdistelmät, jotka ovat sallittuja kommunikaatiossa

- eli 'sanat protokollan käyttämässä kielessä'

- symboliyhdistelmien järjestys, jotka ovat sallittuja kommunikaatiossa

- eli 'kielioppi protokollan käyttämässä kielessä'

- Esimerkiksi

GET sivu HTTP/1.1- välilyönnillä erotellaan sallitut symbolien yhdistelmät

- myös symboliyhdistelmien paikat on määritelty, eli järjestyksellä on väliä

- symbolien yhdistelmät, jotka ovat sallittuja kommunikaatiossa

- semantiikan

- symboliyhdistelmien tarkoituksen kommunikaatiossa

- eli 'sanojen merkityksen protokollan käyttämässä kielessä'

- Esimerkiksi

GETtarkoittaa "lähetä minulle"sivuon sen WWW-sivun nimi jota pyydetään lähettämäänHTTP/1.1on protokolla, jota kommunikaatioon käytetään

- Kuinka symboliyhdistelmiin reagoidaan

- Esimerkiksi sivunlähetys-pyyntöön reagoidaan

- lähettämällä pyydetty sivu

- tai syy, miksi sivua ei lähetetty

- Esimerkiksi sivunlähetys-pyyntöön reagoidaan

- symboliyhdistelmien tarkoituksen kommunikaatiossa

- ajoituksen

- sallitun järjestyksen viesteille kommunikaatiossa

- Esimerkiksi sähköpostiprotokollassa ennen sähköpostin tekstiosaa pitää määritellä lähettäjä ja vastaanottaja

- virheistä toipumisen

- mahdolliset mekanismit virheistä toipumiseen

- jos kommunikaatio ei ole määritysten mukaista, ei osapuolet ymmärrä toisiaan

Mihin protokollia tarvitaan? Otetaan esimerkki ihmisten välisestä kommunikaatiosta, joka usein perustuu jonkinlaiseen protokollaan. Kun esimkerkiksi luentosalissa opiskelijalla on jonkin kysymys opettajalle, täytyy hänen kiinnittää opettajan huomio itseensä jollakin tavalla. Ensimmäisenä tulee mieleen esimerkiksi seuraavat vaihtoehdot: (i) opiskelija nostaa kätensä pystyyn, (ii) opiskelija pyytää luvan sanallisesti: "Saanko esittää kysymyksen?" tai (iii) opiskelija kysyy kysymyksensä suoraan. Varmasti muitakin tapoja on, mutta huomattavaa on se että kysymyksen esittämiseen on jonkinlainen tapa aloittaa kommunikaatio. Ihmisten kesken kommunikaation sääntöjen ei aina tarvitse olla tarkkaan määritelty, koska ihminen kykenee tulkitsemaan viestintää tilanteen ja esimerkiksi aiemman kokemuksen mukaan. Kommunikaation aloitusmekanismin lisäksi myös kommunikaatioon käytetyt viestejä voi olla useita erilaisia, esimerkiksi "voinko esittää kysymyksen", "saako kysyä" tai "minulla olisi kysymys tai pari" ja silti opettaja ymmärtää viestin.

Kun kaksi laitetta kommunikoi, ei ole järkevää määritellä kommunikaatiolle esimerkiksi useita erilaisia viestejä, jotka tarkoittavat samaa asiaa. Jos esimerkiksi verkkoselain kysyy WWW-palvelimelta, että "onko tietty WWW-sivu muuttunut sen jälkeen kuin viimeksi kysyin", niin tehokkaasti toteutettu kommunikaatio vaatinee sen että kysymyksen esittäminen on tarkkaan määritelty. Pitää olla protokolla, jota noudatetaan laitteiden tai niissä ajettavien ohjelmistojen kommunikoidessa keskenään. Protokollat siis määrittelevät säännöt tietoverkoissa tapahtuvaan kommunikaatioon.

Sokettirajapinta

Sokettirajapinta on käyttöjärjestelmän tarjoama palvelu, jonka avulla sovellusten käyttämät protokollat, sovellusprotokollat, voivat kommunikoida Internet-verkossa sijaitsevien laitteiden kanssa. Sokettirajapinnan avulla voidaan esimerkiksi hakea WWW-sivu WWW-palvelimelta, kun tiedetään palvelimen ja sen tarjoaman palvelun osoitteet, internetosoite ja porttinumero. Lisäksi täytyy tuntea käytetty sovellusprotokolla, joka WWW-palvelun osalta on HTTP.

Vuoden 2017 luentokalvoilla on käytetty PHP-ohjelmointikieltä visualisoimaan sokettirajapinnan käyttöä.

Sokettirajapintaan ja HTTP protokollaan tutustutaan myöhemmin, mutta voit kokeilla alla olevaa esimerkkiä, jossa sokettirajapinnan kautta heataan WWW-palvelimelta WWW-sivu. Alla oleva ohjelma toimii asiakkaana, joka tekee pyynnön WWW-palvelimen oletusresurssin hakemiseksi. Ohjelma tulostaa tekstinä HTTP-protokollan mukaiset viestit, sekä HTML-sivun, jonka se saa palvelimelta.

Ohjelma on toteutettu Python-ohjelmointikielellä, tosin koodi on piilotettu lukuunottamatta WWW-palvelimen nimen määritystä. Tietoverkossa hajautetun sovelluksen kommunikoivat osapuolet voidaan toteuttaa millä tahansa ohjelmointikielellä, kunhan kommunikoinnissa käytetään ja noudatetaan yhteistä protokollaa. Eli ei ole väli sillä millä ohjelmointikielellä ja miten asikkaat ja palvelimet on toteutettu, kunhan kommunikaatiossa noudatetaan protokollan sääntöjä.

av: Tarkistin päivitetty antamaan palautetta oikeasta vastauksesta ja rankaisemaan ylimääräisistä ei-tyhjistä riveistä.

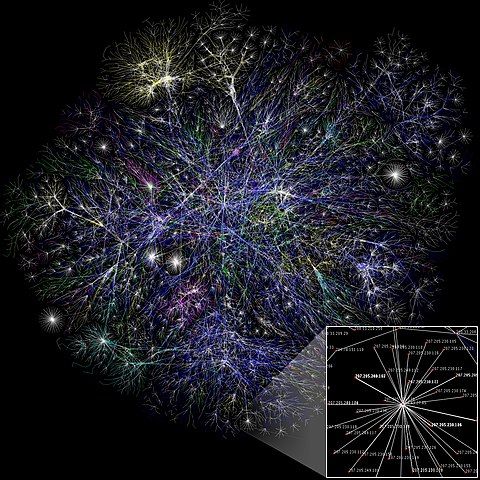

—Internetin rakenne

Internet on maailmanlaajuinen tietoverkko, joka koostuu sadoista tuhansista erikokoisista verkoista. Internetin rungon muodostavat suurten internetoperaattoreiden verkot, jotka yhdessä muodostavat maapallon kattavan alueen. Käytännössä runkoverkkoja pitkin tietoa voi siirtää mihin tahansa maapallolle.

Internetoperaattorit

Internetoperaattorit jaotellaan eri tasoisiksi ja Internetin runkoverkon muodostavien operaattoreiden sanotaan kuuluvan Tier 1 -verkkojen kategoriaan. Määritelmä Tier 1 -verkkojen kategoriaan kuulumisesta ei ole tarkka. Tier 1 -verkkojen kategoriaan sanotaan kuuluvan internetoperaattorit, jotka eivät maksa siitä että ne välittävät toistensa yhdysliikennettä. Englannniksi yhdysliikenteen välitykselle on termi peering, jota myös suomenkielessä käytetään. Tier 1 -operaattoreilla on peering-sopimukset kaikkien muiden Tier 1 -operaattoreiden kanssa siitä että niiden, ja niiden asiakkaiden, peering-liikenne on ilmaista Tier 1 -operaattoreiden välillä. Asiakkaat, eli pienemmät internetoperaattorit, maksavat siis liikenteensä välityksestä Tier 1 operaattoreiden kautta, mutta Tier 1 -verkkojen välillä asiakkaiden liikenne siirretään ilman että Tier 1 -operaattorit maksavat toisilleen.

Jos internetoperaattori joutuu maksamaan toiselle internetoperaattorille, siitä että liikenne kulkee toisen operaattorin verkon kautta, niin maksava internetoperaattori ei kuulu Tier 1 -verkkoihin. Koska internetoperaattorien väliset sopimukset eivät ole aina julkisia, ei voida täydellä varmuudella sanoa mitkä ovat Tier 1 -internetoperaattoreita. Internetyhteisö arvioi Tier 1 -verkkoihin kuuluvan tällä hetkellä noin 15 internetoperaattoria.

Tier 2 -verkko on erään määritelmän mukaan sellainen internetoperaattori, joka joutuu maksamaan Tier 1 -operaattoreille, mutta joka kykenee tekemään ei-maksullisia peering-sopimuksia pienempien internetoperaattoreiden kanssa. Eli johonkin osaan verkkoa liikenteen välitys on Tier 2 -operaattoreille maksutonta ja muualle Internetiin maksullista. Liikennettä, joka kulkee eri tasoilla sijaitsevien internetoperaattorien verkkojen välillä, kutsutaan välitysliikenteeksi tai usein englannin kielisen termin mukaan transit-liikenteeksi. Peering-liikennettä on sellainen internetoperaattorien liikenne, joka on samantasoisten (peer tarkoittaa vertaista) operaattoreiden välistä liikennettä. Yleisesti transit-liikenne on maksullista ja peering-liikenne on maksutonta.

Tier 3 -verkko on erään määritelmän mukaan sellaisen internetoperaattorin verkko, joka joutuu aina maksamaan liikenteen välityksestä oman verkon ulkopuolelle. Käytännössä näin on silloin kun verkolla ei ole fyysisiä yhteyksiä toisiin saman tason verkkoihin, jotta se voisi tehdä niiden kanssa peering-sopimuksia. Käytännössä Tier 3 -verkkojen kategoria voi jakautua vielä useampaan osaan. Liityntäverkoksi, englanniksi access network, kutsutaan verkkoa, joka tarjoaa internetyhteyksiä henkilö- tai yritysasiakkailleen. Liityntäverkon ei tarvitse olla internetoperaattori.

Jyväskylän yliopiston liittyminen Internetiin

Jyväskylän yliopisto tarjoaa internetyhteyden henkilöstölleen sekä opiskelijoille. Jyväskylän yliopiston tietoverkko on yhdistetty FUNET (Finnish University and Research Network) -runkoverkkoon, joka on suomen korkeakoulujen ja tutkimuslaitosten tietoverkko. FUNET-verkkoa hallinnoi opetusministeriön alainen CSC - Tieteen tietotekniikan keskus ja joissain yhteyksissä FUNET-verkkoa kutsutaan CSC-verkoksi. FUNET-verkko on yhdistetty Internetiin NORDUnet- verkon kautta, joka on pohjoismaisten tutkimus- ja koulutusverkkojen yhteisorganisaatio. NORDUnet-verkko kytkeytyy muuhun Internetiin Telian siirtoverkon kautta. NORDUnet on osa Eurooppalaista tutkimus- ja koulutusorganisaatioiden GÉANT-verkkoa, joka tarjoaa yhteydet eurooppalaisten korkeakoulujen ja tutkimuslaitosten välille.

“Se, onko Jyväskylän yliopiston tietoverkko vai FUNET -verkko vai ei kumpikaan Tier 3 -verkko” - onko tässä kirjoitusvirhe?

—Siirsin kyseisen lauseen muokattuna uuteen alle kirjoittamaani kappaleeseen, jossa avaan tarkemmin pohdintaa FUNET-verkon ja Jyväskylän yliopiston tietoverkon suhteesta eri tason Tier verkkoihin.

—Se, luetaanko Jyväskylän yliopiston tietoverkko tai FUNET-verkko Tier 3 -verkoksi, riippuu Tier 3 -verkkokategorian määrityksestä. Telian siirtoverkko on oletettavasti Tier 1 tason verkko. Koska FUNET-verkko on osa NORDUnet-verrkoa, joka on osa GÉANT-verkkoa, on sen tasoa vaikea määrittää. Oletetaan että GÉANT-verkko tai NORDUnet-verkko maksaa tiedonsiirrosta Tier 1 verkolle. Tällöin kyseessä olisi Tier 2 verkko, toisaalta FUNET ei maksa tiedonsiirrosta NORDUnet-verkolle, vaan on osa NORDUnet-verkkoa. Myöskään Jyväskylän yliopisto ei maksa tiedonsiirrosta FUNET-verkolle. Tuntematta sopimuksia tarkemmin voidaan arvella, että se mitä esim. FUNET tai yliopisto maksaa on ehkä jäsenmaksuja yms. joita käytetään sitten tarpeenmukaisesti. Täten Tier 3 verkon yleisin määritys "maksaa kaikesta tiedonsiirrosta" ei toteudu. Tier 2 ja Tier 3 verkoille ei ole yleisesti hyväksyttyä tarkkaa määritelmää.

| FUNET | NORDUNET | GEANT |

|---|---|---|

|

|

|

Kun FUNET-verkosta kommunikoidaan suomessa sijaitsevien verkkojen kanssa, ei ole tarvetta välittää liikennettä NORDUnet verkkoon. Suomessa sijaitsevat verkot voivat välittää liikennettä toisilleen Suomessa sijaitsevien Internet-liikenteen solmupisteiden, englanniksi Internet exchange point (IXP), kautta. IXP-solmupisteet välittävät peering-liikennettä niihin liittyneiden verkkojen välillä, verkkojen välisten peering-sopimusten mukaisesti. IXP-solmupisteet laskuttavat pienen summan jäseniltään, eli solmupisteen kautta liikennöiviltä operaattoreilta, laitteiden ylläpitoa varten. Suomessa on keväällä 2020 kaksi suomalaista IXP-solmupisteiden tarjoajaa FICIX ja TREX. FICIX:in solmupisteet sijaitsevat Espoossa, Helsingissä sekä Oulussa ja TREX:in ainoa solmupiste sijaitsee Tampereella. Alla on interaktiivinen kartta, joka näyttää maailman IXP-solmupisteiden sijainnin. Kartalta löytyy mm. suomesta uusia ulkomaisia IXP-solmupisteen tarjoajia, jotka ovat viime vuosina aloittaneet palvelun pääkaupunkiseudulla.

Silloin kun internetoperaattorit yhdistävät verkkonsa ilman IXP-solmupisteitä, muodostetaan yhteys PoP (Point of Presense) -liityntöjen kautta. PoP on solmukohta internetoperaattorin verkon reunalla, jonka kautta liikennettä voidaan välittää sisään ja ulos verkosta. Kun kahden operaattorin välillä on suora fyysinen yhteys, on kyseessä yksityinen liikenteenvälitys, englanniksi private peering. IXP-solmupisteiden kautta toteutettava liikenteenvaihto on julkista, englanniksi public peering.

Noi ylin ja alin verkko keskellä on symmetrisesti liitetty tuohon systeemiin niin mistä se ois pitäny päätellä kumpi on Tier 1 ja kumpi Tier 3?

Sain täydet pisteet katsomalla pistemäärää ja vaihtamalla niiden paikat, mutten ymmärrä logiikkaa.

—Joo, en tehtävää tehdessä tullut ajatelleeksi tarkastaa että kuvaan voi rakentaa useamman kuin yhden oikean hierarkian. Tällaiseen tehtävään ei saa useampaa tarkistimeen useampaa oikeaa vaihtoehtoa, joten jos ei anna pisteitä, niin vaihtakaa verkot toisella tavalla, siten että hierarkia on oikein.

av: lisätty asiakkaat, niin menee Tier 1 ja 3 siten, kuin tarkistin ne haluaa

—Esimerkkejä Tier operaattoreista

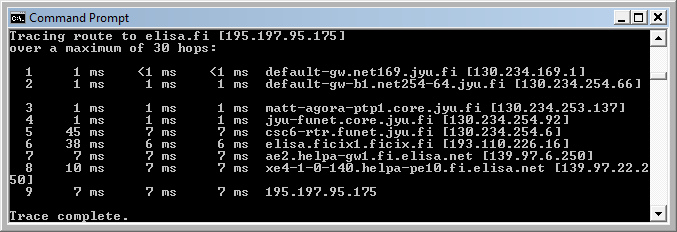

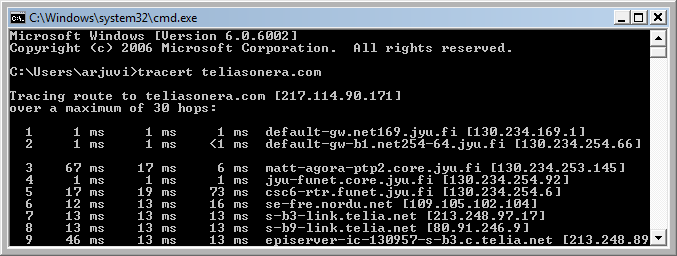

Alla olevaan kuvaan on piirretty muutamia reittejä internetoperaattoreiden verkkoihin. Reitit on selvitetty traceroute-ohjelman avulla. Nykyään reitit, IP osoitteet ja verkko-operaattorit voivat olla erilaisia.

Informaatiota operaattoreiden verkoista saa esimerkiksi RIPE organisaation analysointityökaluilla.

Seuraavassa kuvassa on esitetty traceroute-ohjelmalla selvitetyt reitit kolmen Suomessa toimivan operaattorin verkkoon. Reitit on selvitetty vuonna 2017 ja nykyään operaattoreiden nimet voivat olla muuttuneet ja varsinkin käytetyt reitit on hyvin todennäköisesti erilaiset. Internetin reitit muuttuvat hyvinkin lyhyillä aikaväleillä.

- Karkea luennoitsijan esimerkki kolmen operaattorin sijoittumisesta eri renkaisiin:

- Tier 1: TeliaSonera

- Tier 2: Nordunet

- Tier 3: Funet

Edellisissä kuvissa oli selvitetty reitti operaattoreiden verkkoihin. Kuvissa näkyy myös millisekuntiluokkaa oleva viive, joka Internetin pakettikytkentäisessä verkossa riippuu mm. etäisyydestä sekä muusta internet-liikenteestä. Kun haluaa selvittää viiveen johonkin tiettyyn palvelimeen, voi käyttää käyttöjärjestelmien komentoriviltä ajettavaa ping-ohjelmaa. Kaikki kohteet eivät välttämättä vastaa ping-ohjelman käyttämiin viesteihin, jos esimerkiksi palomuurin säännöt estävät vastaamisen. Palvelin tim.jyu.fi ei esimerkiksi vastaa yliopiston verkkoalueen ulkopuolisiin kyselyihin [Päivitys: tim.jyu.fi ei enää vastaa ollenkaan ping tai traceroute ohjelmien kyselyihin].

av: Tehtävän tarkistin on päivitetty vaatimaan enemmän rivejä tulosteesta. Kopioi koko ping-komennon generoima tuloste mukaan lukien ping-komentorivi.

Edit: Lisätty myös vaatimus, että ping-viestejä pitää olla 4.

Edit: Korjattu, että parametri -c 4 saa olla myös ping komennon ja verkkotunnuksen välissä

Edit: Lisätty, että hyväksyy ping -c 5, kun macOS tulostaa yhden rivin vähemmän testejä, kuin mitä on lähetetty.

Aina viivettä johonkin tiettyyn palvelimeen ei voi selvittää. Tällöin yleisiä syitä ovat se että verkkotunnuksessa on kirjoitusvirhe, palvelin ei ole päällä, internet yhteys on jossain kohtaa poikki tai palveluntarjoaja on tehnyt verkkolaitteisiinsa asetuksia, joilla ping-viestiin vastaaminen estetään.

Jotkin yliopiston verkkopalvelut vaativat, että palvelun käyttäjä on yliopiston verkkoalueella. Oma internetyhteys saadaan liitettyä johonkin toiseen verkkoalueeseen esimerkiksi käyttämällä VPN (Virtual Private Network) -etäyhteyttä.

Jyväskylän yliopiston digipalveluiden ohjeista löytyy ohjeita esimerkiksi sivulta WLAN ja VPN - etäyhteys ja etäkäyttö. Sivuston voi etsiä HelpJYU hakutoiminnolla, tai suoraan esimerkiksi käyttämällä URL:ia https://help.jyu.fi/jp?id=kb_search&spa=1&q=VPN.

Jos olet Jyväskylän yliopiston verkossa tietokoneella, jossa on langaton verkkoyhteys, ja haluat testata VPN-etäyhteyttä, voit esimerkiksi käyttää puhelintasi mobiilitukiasemana ja sitten käyttää VPN-etäyhteyttä. Langallisella yhteydellä täytyisi käyttää esimerkiksi proxy-palvelinta, jolla ensin peitetään se että ollaan yliopiston verkossa ja sitten asettaa VPN päälle.

Käyttöjärjestelmistä löytyy traceroute-ohjelma, jolla voi selvittää reitin johonkin verkkotunnukseen tai IP osoitteeseen. Ohjelma selvittää reitillä sijaitsevat reitittimet, jotkin reitittimet eivät tosin reagoi traceroute-ohjelman viesteihin.

Nämä e) ja f) -kohdat eivät ole selvästikään testattu MacOS:lla, koska e):n kohdalla -c 4 antaa vain kolmen Request timeoutin (jos haluaa 4kpl, pitää laittaa -c 5) ja vastausta täytyy korjata käsin, jos haluaa saada täydet pisteet. Sama homma f):n kohdalla, jossa Macin 2. rivi on “traceroute to karahka2…jne.” “Tracing route”:n sijaan, niin sekään ei kelpaa vastaukseksi sellaisenaan.

av: päivitetty tarkistimet ja lisätty (e) kohtaan ohjeistusta -c 5 käytöstä.

“Unable to resolve target system name www.example.com.” Toi sivusto näyttäis olevan alhaalla?

—Jos on alhaalla, niin kokeilee myöhemmin uudestaan

—Yhteys Internetiin

Fyysinen tiedonsiirtotekniikka

Fyysisen tiedonsiirtotekniikan tehtävänä on muuntaa digitaalinen informaatio, eli bitit, fyysiseksi signaaliksi, joka lähetetään joko langattomasti tai langallisesti toiselle laitteelle. Fyysisiä tiedonsiirtotekniikoita on kehitetty useita erilaisiin tarpeisiin ja tekniikoiden kehitys jatkuu pääpainona tiedonsiirtonopeuksien kasvattaminen. Tekniikan tiedonsiirtonopeus ilmaistaan yleensä ns. teoreettisena maksiminopeutena, joka kuvaa fyysisen signaalin kykyä siirtää digitaalista informaatiota, ilman virheitä. Käytännössä, tiedonsiirtonopeuden ja -etäisyyden kasvattaminen lisää virheitä fyysisen signaalin tulkinnassa. Virheiden korjaaminen on yksi tekijä, mikä pienentää tiedonsiirtonopeutta ja monesti, varsinkin langattomissa tekniikoissa, käytännön tiedonsiirtonopeuksissa ei päästä kovinkaan lähelle teoreettista maksiminopeutta.

- Valokuitukaapeli

- Tiedonsiirtonopeus 15-20 Terabittiä sekunnissa

- lähiaikoina nelinkertaistunee, ennuste satoja Terabittejä sekunnissa

- Parannukset lisäämällä kanavien määriä (eri aallonpituuksia samaan kaapeliin)

- sekä kasvattamalla yksittäisen kanavan kapasiteettia

- Standadointi ITU

- Tiedonsiirtonopeus 15-20 Terabittiä sekunnissa

- Ethernet parikaapeli, IEEE 802.3

- 'normaali' on 10 Mbit/s - 1 Gbit/s

- parannukset kaapelitekniikkaa parantamalla

- 10 Gbit/s kuparikaapelilla vain fullduplex

- vanhoja kytkimiä ja kaapeleita ei voi käyttää

- 10+ Gbit/s sasavutettavissa valokuitu-Ethernetillä

- Standardointi IEEE

- 'normaali' on 10 Mbit/s - 1 Gbit/s

- Kaapelimodeemi vs. ADSL ja VDSL

- Kaapelimodeemi

- jaettu tiedonsiirtomedia

- siirto kaapeli-TV:n koaksiaalikaapelissa

- teoreettinen maksimi 100+ Mbit/s

- xDSL

- dedikoitu tiedonsiirtomedia

- käyttää puhelinkaapeleita eli parikaapelia

- ADSL2+ teoreettinen maksimi 24 Mbit/s (downlink) ja 3.5 Mbit/s (uplink)

- VDSL teoreettinen maksimi 52 Mbit/s (downlink) ja 16 Mbit/s (uplink)

- Standadointi ITU

- Kaapelimodeemi

- Langaton tiedonsiirtotekniikka

- Nopeuteen vaikuttaa mm.

- etäisyys

- radiotaajuisen signaalin voimakkuus kääntäen verrannollinen etäisyyden neliöön

- muut käyttäjät

- radioresurssien jakaminen

- esteet

- radioaallot vaimenee esteen läpäistessään

- liike

- käyttäjän oma liike

- Doppler siirtymä

- muu liike käyttäjän ympärillä

- käyttäjän oma liike

- monitie-eteneminen

- signaali heijastuu ympäristöstä

- eri aikoihin saapuu kopioita signaalista

- radiotaajuinen häiriö muista laitteista tai järjestelmistä

- ...

- etäisyys

- Nopeuteen vaikuttaa mm.

- Langattomat lähiverkot, WLAN (WiFi), IEEE 802.11

- 802.11 (legacy), vuonna 1997: 1-2 Mbit/s, taajuusalueella 2.4 Ghz

- 802.11b, vuonna 1999: 11 Mbit/s, taajuusalueella 2.4 Ghz

- 802.11a, vuonna 1999: 54 Mbit/s, taajuusalueella 5 Ghz

- 802.11g, vuonna 2003: 54 Mbit/s, taajuusalueella 2.4 Ghz

- 802.11n, vuonna 2009: 600 Mbit/s, taajuusalueella 2.4 ja 5 Ghz

- 802.11ac, vuonna 2013: 1300 Mbit/s, taajuusalueella 5 Ghz

- 802.11ad, vuonna 2013: 7 Gbit/s, taajuusalueella 60 Ghz

- Vuonna 2018 yleisesti käytössä 802.11ac tai 802.11n

- Langattomat kaupunkialueen verkot, 3G - 5G:

- 3GPP tai IEEE pohjaisia ratkaisuja, mm.

- 3GPP:

- 3G: UMTS, LTE

- 4G: LTE-A

- 5G: NR (New Radio)

- 6G: Tutkimustyö alkanut

- IEEE:

- 4G: IEEE 802.16 WiMAX

- 3GPP:

- teoreettinen maksimi 1 Mbit/s - 1000 Mbit/s

- What are the differences between 1G, 2G, 3G, 4G and 5G?

- 3GPP tai IEEE pohjaisia ratkaisuja, mm.

- Langattomat pitkän kantaman yhteydet IoT-laitteille

- Pienen tehon ja pienen siirtonopeuden verkkoja pitkälle kantamalle

- Low-Power Wide-Area Network (LPWAN)

- Esimerkiksi:

- Pienen tehon ja pienen siirtonopeuden verkkoja pitkälle kantamalle

Alla on virtuaalinen oskilloskooppi, joka näyttää esimerkiksi tietokoneen mikrofonin kuulemaa ääntä, valitse Input lähteeksi Live Input. Live Input toimii ainakin uusimmissa Chrome selaimissa, muissa se ei näy Input-valikossa, katso tarkempia tietoja linkistä, joka löytyy oskilloskoopista. Jos Live Input ei toimi TIM-sivulla, kokeile linkin takana olevaa sivua, selain pyytää luvan käyttää tietokoneen mikrofonia. Oskilloskooppi visualisoi äänen näytöllään analogisena.

Sinisignaali ei kuljeta informaatiota, sillä on vakio taajuus, vaihe sekä voimakkuus. Radiotietoliikenteessä käytetään eri järjestelmissä eri taajuuksia siniaaltoja kantoaaltoina. Kantoaaltoon lisätään informaatio moduloimalla kantoaaltoa jollakin tekniikalla. Yleensä muutetaan kantoaallon taajuutta, vaihetta, voimakkuutta tai useampaa ominaisuutta. Esimerkiksi analoginen radiosignaali on Suomessa taajuusmoduloitu, puhutaan FM-tekniikasta, missä FM tulee sanoista Frequency Modulation. Yhdysvalloissa analoginen radio on puolestaan toteutettu AM-tekniikalla, eli muutetaan signaalin voimakkuutta, termin tullessa sanoista Amplitude Modulation.

Suorakaidesignaali on perustana monesti langallisessa tiedonsiirrossa, kun käytetään kuparikaapeleita. Suorakaidesignaali muodostetaan asettamalla lähetyspäässä jännitearvo, joka kuvaa joko bitti 1 tai jokin toinen jännitearvo, joka kuvaa bittiä 0.

Ethernet-tekniikka

Verkkotopologiat

Verkon ydin

Internet-verkon ydin muodostuu yhteenkytketyistä internetoperaattoreiden verkoista, jotka puolestaan muodostuvat yhteenkytketyistä laitteista, jotka välittävät internetliikennettä. Yksittäiset linkit kytkevät kaksi laitetta toisiinsa, mutta miten kytketään koko verkon läpi reitti, jota pitkin digitaalinen informaatio viedään perille?

Yleinen lankapuhelinverkko on esimerkki verkosta, jossa reitti verkon läpi kytketään, eli muodostetaan, ennen kuin puhelinyhteydellä voi kommunikoida. Puhelinverkossa puhelu ohjautuu puhelinkeskukseen, josta se ohjataan soitetun numeron perusteella eteenpäin. Eli puhelinkeskukseen ohjautuu puhelunaloituspyyntö puhelinjohtoa pitkin ja keskuksessa soittajan puhelinjohto kytketään yhteen sellaisen johdon kanssa, jota kautta saadaan yhteys muodostettua vastaanottajaan. Kun yhteys on muodostettu, on kommunikaatiokumppaneiden välille muodostettu dedikoitu tiedonsiirtokanava, josta käytetään nimitystä piiri, englanniksi circuit. Tällaisesta verkosta käytetään nimitystä piirikytketty verkko, englanniksi circuit switched network. Reitti siis kytketään ennen kommunikaation alkua ja kommunikaation alettua reitin muodostavat johtimet ja kytkennät säilyvät kommunikaation päättymiseen asti. Piirikytkentäisessä verkossa ei ole reitittimiä, koska kytkennän jälkeen reitti on selvä, eikä ole mitään reititettävää. Piirikytkentäisessä verkossa linkkien solmukohdissa sijaitsevat laitteet ovat kytkimiä, eli esimerkiksi puhelinkeskus on kytkin, eikä reititin.

Piirikytkentä

- Täytyy varata resurssit (jokaiselta linkiltä kapasiteettia, muodostetaan piirikytkentä)

- Varattuja resursseja ei voi muut käyttää

- Huono purskeiselle liikenteelle (perinteinen web sivujen selaus)

- Hyvä puheliikenteelle... ja olisi hyvä multimedian suoratoistolle

- Verkon muu liikenne ei vaikuta omaan tiedonsiirtonopeuteen

Pakettikytkentä

- Ei erikseen varata resursseja

- Pystytään palvelemaan enemmän käyttäjiä

- Paljon parempi purskeiselle liikenteelle

- Verkon muu liikenne vaikuttaa omaan tiedonsiirtonopeuteen

- Visualisoinnissa linkkien D ja E kapasiteetti on puolet piirikytkentäisen visualisoinnin tapauksesta

Viive ja hävikki pakettivälitteisissä verkoissa

- Pakettien viiveen neljä syytä

- Laskenta solmuissa

- Jonotus reitittimissä eli ruuhka

- Lähetysviive on paketin koko bitteinä jaettuna tiedonsiirtonopeudella -

- Etenemisviive on etäisyys jaettuna etenemisnopeudella -

Visualisointeja viiveestä ja pakettien putoamisesta

- Pakettien viiveen kolme syytä (ei visualisoi laskentaa solmuissa)

- Transmission (lähetys) vs. propagation (eteneminen) delay

- Queueing (jonotus) and loss (pakettihävikki)

- Huom: pakettihävikkiä ei käsitellä mitenkään visualisoinnissa, vastaa UDP protokollan käyttöä kuljetuskerroksella

Pakettikytkentä vs. piirikytkentä

- Esimerkki molemmista (GSM runkoverkko)

Pakettikytketyn verkon lähetysviive

Internetin laitteet kommunikoivat toistensa kanssa viestien välityksellä. Viestit voivat olla mitä vaan ja riippuvat laitteiden, sovellusten ja protokollien suunnittelijoista. Pakettikytketyssä verkossa viestin lähettäjä yleensä pilkkoo viestin pienempiin osiin, joita kutsutaan paketeiksi. Verkossa paketit kuljetetaan tiedonsiirtolinkkien ja reitittimien välityksellä. Reitittimien tehtävänä on välittää paketti oikealle reitille tiedonsiirtolinkkejä pitkin ja tiedonsiirtolinkit yhdistävät verkossa sijaitsevat laitteet toisiinsa. Paketti lähetetään tiedonsiirtolinkeillä kyseisen linkin täydellä tiedonsiirtonopeudella. Viestit ja paketit koostuvat biteistä ja linkin tiedonsiirtonopeus on linkkiteknologiasta riippuva fyysinen suure sille, kuinka paljon dataa voidaan lähettää tietyssä aikayksikössä. Yleensä tiedonsiirtonopeus ilmaistaan siten, että määritellään kuinka monta bittiä linkillä voidaan siirtää yhdessä sekunnissa. Jos siirrettävän datan, esimerkiksi paketin, koko on bittiä ja linkin tiedonsiirtonopeus on

bittiä sekunnissa [bit/s], niin viive kaikkien L bitin siirtämiseksi linkin yli on

sekuntia.

Oletetaan seuraavaksi, että verkossa on vain linkin kapasiteetista syntyvä siirtoviive. Esimerkiksi fyysisen signaalin etenemisviive, bittien käsittelystä johtuvat viiveet sekä muusta tiedonsiirrosta johtuvat viiveet oletetaan nyt nollaksi, jotta saadaan ymmärrys siirtoviiveestä useiden erilaisten linkkien verkossa lähetettäessä useita paketteja. Muut viiveet käsitellään myöhemmin materiaalissa.

Talleta ja lähetä -tiedonsiirtotekniikka

Pakettikytkentäisessä verkossa, paketin reitti verkon läpi ei ole ennalta määritelty, vaan jokainen verkossa oleva reititin päättää seuraavan linkin pakettikohtaisesti ja sitä varten täytyy koko paketti, eli kaikki pakettiin kuuluvat bitit, vastaanottaa, ennen kuin paketissa sijaitsevista osoitetiedoista voidaan päätellä seuraava kohde verkossa ja linkki, jota pitkin sinne päästään. Eli ensin pitää vastaanottaa kaikki paketin bitit, ennen kuin paketin ensimmäisiä bittejä voidaan alkaa lähettää seuraavalle linkille. Kyseistä lähetystekniikkaa kutsutaan tallenna ja lähetä tiedonsiirroksi, englanniksi store-and-forward transmission. Piirikytketyssä verkossa sen sijaan reitti määritellään ennen ensimmäisen bitin lähettämistä, ja verkon kytkimiin kytketään reitti valmiiksi, jolloin bittejä voidaan välittää eteenpäin heti niiden saavuttua kytkimelle. Piirikytketyn verkon tapauksessa käytetään termiä kytkin reittimen sijaan, koska verkon laitteet eivät tee tiedonsiirronaikaista reitin valintaa.

Tässä luentomateriaalissa ja harjoitustehtävissä käytetään matemaattisten lausekkeiden esittämiseen LaTeX -ladontajärjestelmän matemaattisia symboleita. TIM-järjestelmässä on käytetty hyväksi MathJax -javascript kirjastoa LaTeX:in kääntämiseksi HTML -kuvauskielellä esitettäväksi. Esimerkissä tutustutaan matemaattisten symboleiden esittämiseen LaTeX:illa.

Tehtävän vastauslaatikoissa on valmiina $$ -merkkien välissä oleva tyhjä rivi, johon vastauksesi tulee kirjoittaa. $$ -merkit ovat eräs tapa LaTeX:issa ilmaista se että näiden merkkien välissä olevat merkit tulee tulkita ja latoa matemaattisina symboleina. Näet noin sekunnin viiveellä kirjoittamaasi LaTeX:ia vastaavat matemaattiset symbolit ladottuna.

LaTeX rivinvaihdot \\ eivät toimi tällä hetkellä TIM:ssä niillä asetuksilla, jotka ovat tässä dokumentissa.

Huomaa, että kertomerkki täytyy antaa eksplisiittisesti, esim. ,

tai

. Kurssilla käytetty tarkistin ei tue implisiittistä kertolaskua, esim.

.

Kirjoita seuraavaksi lauseke tiedonsiirtoviiveelle tehtävänannon mukaisesti. LaTeX-lausekkeiden tarkastamiseen käytetään opettajan kehittämää tarkistinta.

Tällä hetkellä tuettuna on LaTeX-komennot

\frac \times \cdot \div \sum \min \ldotssekä matemaattiset merkit + ja - ja * ja /.

Niille, jotka lukevat vain luentobrujua eteenpäin, niin katsokaa tuo videoklippi “Lähetysviive matemaattisesti” niin tajuatte miten arvot pitää laatikkoon syöttää.

—Seuraavaksi tehdään lauseke, johon tulee sijoittaa tehtävänannossa annetut arvot lausekkeen muuttujien paikoille.

Tähän kohtaan tulee antaa vastaukseksi laskutoimituksen lopputulos, eli ei muuttujia sisältävää lauseketta tai lauseketta, johon on sijoitettu muuttujien arvot.

Mikä on tämän ja (c)-kohdan ero?

—Kohdassa (c) tulisi olla lauseke, johon on sijoitettu lukuarvot, eli laskutoimitus lukuarvoilla, ei vielä vastausta. (d) kohtaan tulee sitten vastaus.

Näköjään (c) kohdassa tarkistin hyväksyy myös pelkän vastauksen, saa nähdä milloin tuon ehtii korjaamaan.

—Edellä käsiteltiin yhden paketin siirtämistä yhden linkin yli. Yleistetään kaava nyt useammalle paketille.

Huom. vastauksessa pitää näemmä kirjoittaa kertomerkki näkyviin, jotta tarkistin hyväksyy.

—Joo, siitä on sanott luentomateriialin LaTeX ohjeessa, linkitin ohjeen nyt myös tehtävä-sivulle ensimmäisen LaTeX tehtävän (b) yläpuolelle

—Tuo e-kohta näemmä antaa täydet pisteet vaikka tarkistaa vain onko tuo kertomerkki tehty oikein mutta jos sen jälkeen on virhettä eli puuttuu toinen kenoviiva ja tuloksessa lukee frac niin antaa silti täydet pisteet

av: joo, tarkistin poistaa \ -merkit, ennen kuin alkaa tarkastamaan, eikä huomaa, jos ne puuttuu vastauksesta, päivitän tarkistimen jossain vaiheessa.

Edit: Tarkistin päivitetty, nyt tulee virhe, jos kenoviiva puuttuu

Seuraavaksi tutkitaan yhden paketin siirtämistä kahden samanlaisen linkin yli. Kun paketti pitää siirtää useamman linkin yli, täytyy se ensin vastaanottaa kokonaan, jotta se voidaan lähettää eteenpäin. Jos paketin reitillä on esimerkiksi kaksi linkkiä, joiden tiedonsiirtonopeus on sama, niin kokonaisviive kaksinkertaistuu.

Raahaa alla muuttujat ja arvot paikoilleen, kun paketin tulee kulkea kahden linkin yli.

Yleisesti, jos yksi paketti välitetään :n linkin yli ja kaikilla linkeillä on sama tiedonsiirtonopeus, voidaan kokonaissiirtoviive määritellä linkkien määrän, paketin koon ja tiedonsiirtonpeuksien funktiona.

Ja tässä sama kuin kohdassa e eli tarkistaa vain onko tuo kertomerkki tehty oikein mutta jos sen jälkeen on virhettä eli puuttuu toinen kenoviiva ja tuloksessa lukee frac niin antaa silti täydet pisteet

—Kun useampi paketti lähetetään usean linkin yli, niin viivettä määrittäessä tulee ottaa huomioon se että eri paketit voivat liikkua samaan aikaan eri linkeillä. Esimerkiksi, kun toista pakettia ollaan lähettämässä ensimmäiselle linkille, niin samaan aikaan ensimmäistä pakettia lähetetään toiselle linkille.

Olkoon lähetettävänä viisi kappaletta 200 bitin kokoista pakettia kahden linkin yli. Vertaa siirtoon kuluvaa viivettä tapaukseen, jossa lähetetään yksi 1000 bitin paketti kahden linkin yli.

Seuraavaksi muodostetaan kuvia esimerkkiverkon pakettien sijainneista eri ajanhetkillä. Raahaa paketit oikeisiin kohtiin tehtävänannoissa mainituilla ajan hetkillä. Ensimmäisen paketin lähetyksen aloitus määritellään ajan nolla-hetkeksi. Paketit liikkuvat jonoissa, ilman viivettä, vasemmalta oikealle ja reitittimen jonossa aina oikeanpuolimmaiseen vapaaseen paikkaan asti.

Kun kaikki paketit ovat saman kokoisia, voidaan niiden pituutta merkitä samalla muuttujalla, olkoon se . Lähetettävän datan pilkkominen pienempiin osiin pienentää siirtoviivettä, kun paketit kulkevat useamman linkin läpi. Viive on suhteessa pakettien lukumäärään ja linkkien lukumäärään. Voidaan ajatella että ensin lasketaan ensimmäisen paketin viive kaikkien linkkien yli. Sitten lisätään tulokseen se viive mikä aiheutuu jäljellä olevien pakettien lähettämisestä vuorollaan viimeisen linkin yli, koska paketit voivat kulkea aiempia linkkejä samanaikaisesti.

Jos tuloksessa lukee frac niin antaa silti täydet pisteet

av: tarkistin päivitetty vaatimaan \-merkki

Tutkitaan vielä kahdella eri ajan hetkellä tapausta, jossa on kolme linkkiä ja muodostetaan sitten yleinen lauseke siirtoviiveelle, kun useita paketteja lähetetään usean linkin yli.

Tutkimalla edellisten kuvaajien pakettien sijaintia erilaisilla ajan hetkillä, voidaan päätellä siirtoviiveen riippuminen linkkien ja pakettien määrästä, kun linkeillä on saman tiedonsiirtonopeus ja paketit ovat saman kokoisia.

Tutkitaan seuraavaksi tilannetta, jossa linkit ovat erilaisia, eli tässä tapauksessa siirtävät bittejä erilaisilla nopeuksilla. Kun reitittimeltä uloslähtevä linkki on hitaampi kuin reitittimeen sisääntuleva linkki, niin edellistä pakettia ei vielä ole ehditty lähettämään kokonaan hitaammalle linkille, kun seuraava paketti jo saapuu. Tällöin seuraava paketti joutuu odottamaan, kunnes edellinen paketti on saatu siirrettyä linkin yli. Kyseessä ei ole jonotusviive, vaan tässä tapauksessa odottamiseen johtava viive johtuu hitaamman linkin siirtoviiveestä.

Tämä ei näy, vain tyhjää!

—Minun nyt testatessa näkyy, olisikohan ollut kyseessä jokin väliaikainen häiriö

—Refreshaaminen on auttanut poikkeuksetta, jos joku tehtävä on ollut blankkona

—Tehtävien reititin-kuvat ovat vielä salaamattomalla users.jyu.fi palvelimella. Selaimessa voi olla asetus, jolla estetään salaamattomien kuvien esittäminen salausta käytetyillä sivustoilla ja se myös saattaa aiheuttaa kuvien näkymättömyyttä.

Kaikki kuvat pitäisi olla siirretty pois http palvelimilta TIM:iin ja yksi syy joskus näkymättömyyteen on poissa.

Edellisistä kuvaajista voidaan havaita, että viiden paketin kokonaisviive erilaisille linkkinopeuksille, noudattaa samaa kaavaa, kuin saman kokoisille linkeille. Eli, määritetään ensimmäisen paketin viive kaikkien linkkien yli ja lisätään siihen viive, joka syntyy muiden pakettien siirtämisestä viimeisen linkin yli. Nyt viimeinen linkki sattui olemaan hitain linkki, joten tutkitaan vielä tilannetta, jossa hitain linkki on jokin muu.

Kun linkkien nopeudet ja niistä johtuvat viiveet ovat eri järjestyksessä, havaitaan että päätepisteiden välillä on eroja siinä missä kohtaa verkkoa paketit ovat menossa tietyllä ajanhetkellä. Kuitenkin, paketit saavuttavat päätepisteen samalla ajanhetkellä molemmissa tapauksissa. Esimerkiksi kahdessa edellisessä kohdassa, L1 saavuttaa reitittimen 4 ajanhetkellä 35 sekuntia ja L2 ajan hetkellä 55 sekuntia. Vastaavasti muut paketit saapuvat reitittimelle 4 20 sekuntia myöhemmin kuin edellinen saapunut paketti. Tämä 20 sekunnin viive on molemmissa edellisissä kohdissa hitaimman linkin viive, riippumatta siitä millä kohdalla reittiä hitain linkki on.

Muodostetaan seuraavaksi lauseke usean paketin siirtoviiveelle, kun linkeillä on erilaiset tiedonsiirtonopeudet. Tehdään ensin edellistä visualisointia vastaava lauseke ja muodostetaan sen jälkeen yleinen lauseke.

Kokonaisviiveeseen tulee viive jokaiselta linkiltä yhdelle paketille, siitä kun kaikilla linkeillä ei ole lähetyksen alussa ja lopussa paketteja. Paketit liikkuvat verkossa samaan aikaan, paitsi ensimmäisten ja viimeisten pakettien kohdalla, jolloin osa linkeistä on tyhjiä. Eli lasketaan yhteen yhden paketin kokema viive jokaisella linkillä. Lisäksi tulee ottaa huomioon muut paketit ja niiden siirtämisestä aiheutuva viive. Edellä huomattiin että verkon hitain linkki on ratkaiseva linkki kokonaisviiveessä, joka viivästää jokaista pakettia. Koska paketit kulkevat linkeillä saman aikaisesti, ei nopeammilla linkeillä ole vaikutusta näihin muihin paketteihin (niiden viive tulee otettua huomioon siinä, kun lasketaan yhdelle paketille viive kaikkien linkkien yli). Näin ollen yhden paketin kokemaan viiveeseen tulee lisätä vielä muiden pakettien kokema viive verkon hitaimman linkin yli.

Käsitelläänkö tämä tehtävä jollain luennolla?

—Näitä loppuja tehtäviä ei ole käyty millään luennolla läpi. Ne on jäänyt sen varaan että aiemmilla tehtävillä on johdateltu ideaan ja toteutukseen.

Ei kannata hirveän paljon aikaa käyttää, jos ei meinaa selvitä. Pyytää vinkkiä sähköpostilla tai kommentilla, niin katsotaan miten pääsee eteenpäin

—Onko vastauksessani mitään oikeaa, vai onko vain sattumalta lähellä oikeaa vastausta?

—Jos tässä kohdassa on “joutunut vähentämään 60” saadakseen oikean vastauksen, niin jokin on mennyt pieleen.

Todennäköisesti paketien määrä \(P\) on otettu huomioon jokaisella linkkivälillä. Pakettien määrä vaikuttaa vain hitaimmalla linkillä.

—Joo nämä eivät aukene kyllä ollenkaan, kun edellisestä matematiikan kurssistakin on yli 10 vuotta, niin syntaksi ontuu. Lähinnä kuinka huomioida universaalisti eri linkkien nopeudet kaikkien pakettien siirtämiseen…

av: Tässä ideana on että hitain linkki vaikuttaa kaikkiin paketteihin P. Muut linkit vaikuttavat viiveen osalta vain yhteen pakettiin. Eli, alussa tulee ensimmäisen linkin viive, kun muita paketteja ole vielä matkalla, sitten kun jokainen paketti vuorollaan ylittää hitainta linkkiä, nopeammilla linkeillä menee paketteja, eikä niistä aiheudu lisäviivettä. Kun viimeinen paketti ylittää viimeisen linkin, tulee se viive ottaa huomioon.

Viive on siis (eka paketti yli ekan linkin) + (kaikki paketit P yli hitaimman toka linkin) + (vika paketti yli vikan linkin)

Muodostetaan seuraavaksi yleinen lauseke :lle linkille. Tehdään ensin lausekkeen summatermi muokkaamalla alla olevaa LaTeX summaesimerkkiä. Eli summalausekkeen tulee antaa summa kaikista viiveistä ensimmäiselle paketille. Muodostetaan myöhemmin termi, joka lisää hitaimman linkin viiveen kaikille lopuille paketeille. Huomaa, että nyt linkin indeksoiva muuttujat, esim.

,

täytyy antaa alaindeksinä. Aiemmin alaindeksiä ei käytetty esimerkiksi nimetessä linkkit jne., koska alaindeksiä ei saa toteutettua visualisointitehtävissä.

Lisäsin tehtävänantoon selvennyksen

kun yksi paketti kulkee usean linkin läpi

Vaikka aimmin käsiteltiin jo useampaa pakettia, harjoitellaan tässä summalauseketta yhdellä paketilla

—Muodostetaan seuraavaksi lauseke LaTeX:illa, joka antaa minimin, eli pienimmän, kaikista tiedonsiirtonopeuksista, jota voidaan sitten käyttää suurimman viiveen määrittämiseen. Alla on esimerkki LaTeX:in min-funktiosta, jonka muuttujat tulee muokata tehtävänannon mukaisesti.

Muodostetaan nyt yleinen lauseke viiveelle, kun lähetetään pakettia

linkin yli linkkien tiedonsiirtonopeuksien ollessa

, missä

. Eli lausekkeen tulee sisältää viive yhden paketin kuljettamisesta kaikkien linkkien yli sekä viive joka seuraa siitä, kun muut paketit siirretään hitaimman linkin yli.

Onko tässä tarkoitus hyödyntää a ja b -kohtia?

—Kyllä, (a) ja (b) kohta ovat sitä varten että niistä saa mallia minimin ja summan käyttöön LaTeX:issa.

—Saako LaTeXissa sulut jotenkin näkyville tuohon esimerkkiin? Vertaa esim. nelos ja vitosvastauksen loppuosaa tässä tehtävässä. Esimerkki näyttää samalta, mutta toisessa on kuitenkin sulut

—LaTeX:issa käy ihan normaalit kaarisulut (). Tarkistimeni näköjään hyväksyy myös aaltosulut {} vastaukseen kaarisulkujen sijaan, mutta ne aaltosulut eivät näy ladotussa kaavassa. Ja tällöin visuaalisen ladotun kaavassa on väärä laskujärjestys, kun suluilla muutetaan laskujärjestystä.

Tämä ei nyt kyllä itselle aukea. Monen näköisellä kokoonpanolla testannut…

—Tarkistin ei hyväksy sitä että summa-termi on sulkujen sisällä, eli

\[ (\sum_{i=1}^{N} \frac{x}{y}) + \ldots \]

Poistakaa sulut (en ehdi pikaisesti päivittämään tarkistinta), niin tarkistin alkaa antaa palautetta kaavasta, sen sijaan että valittaa virheestä.

\[ \sum_{i=1}^{N} \frac{x}{y} + \ldots \]

—Ylläolevat lausekkeet käsittelivät pieniä tiedonsiirtonopeuksia ja pakettikokoja, numeroarvojen pitämiseksi yksinkertaisina, mutta johdetut kaavat pätevät toki suuremmillekin arvoille.

Kerrosarkkitehtuurit